Somos editorialmente independiente pero puede que ganemos comisiones si compras una VPN desde nuestros link.

¿Cómo funciona una VPN?

Nuestro veredicto

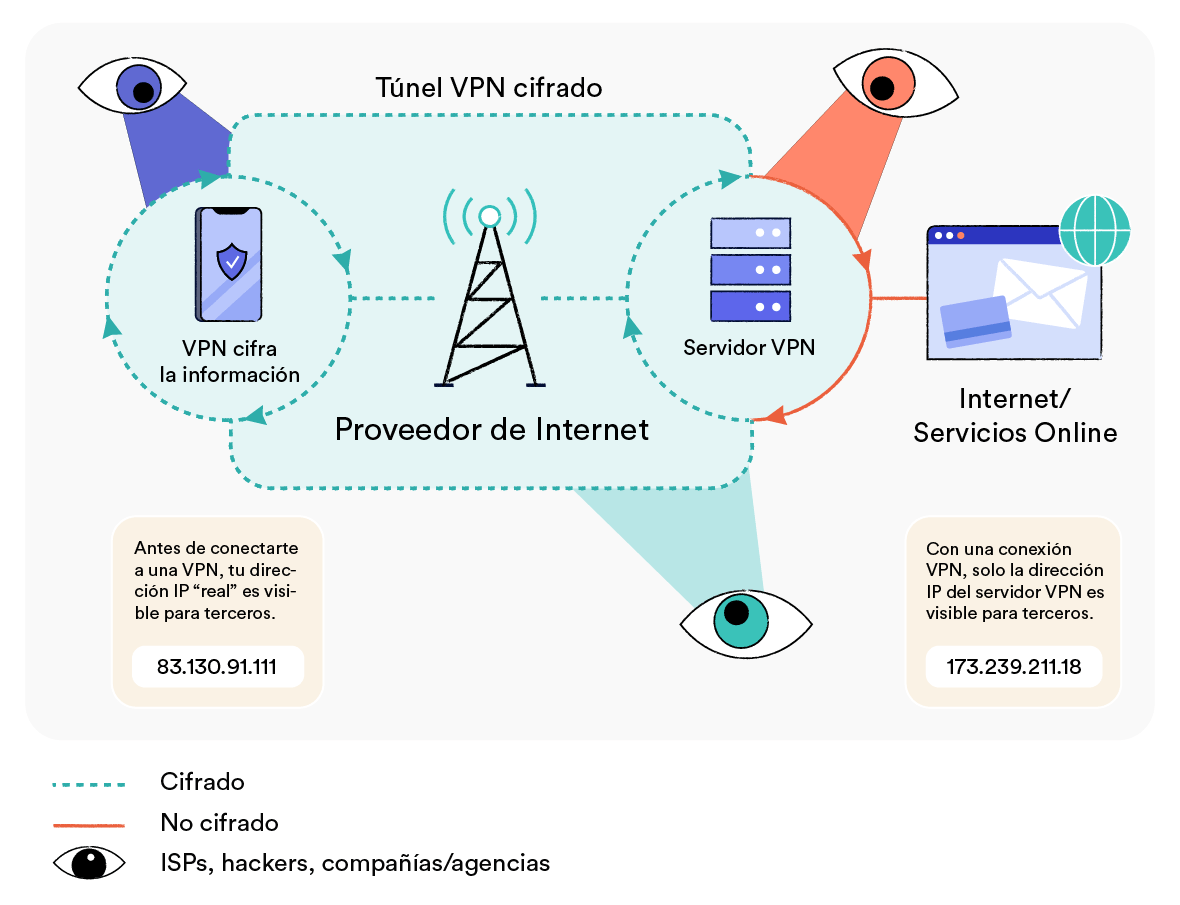

Las VPN funcionan creando un túnel cifrado entre tu dispositivo y un servidor VPN privado situado en la ubicación que elijas. De esta forma se cifra tu tráfico web, se oculta tu dirección IP y se evita que tu proveedor de servicios de Internet y otras personas controlen tu actividad.

Una red privada virtual (VPN) funciona cifrando tu conexión a Internet y redirigiendo tus datos a través de un servidor VPN remoto. Se trata de una herramienta muy valiosa para proteger tu privacidad, seguridad y libertad en línea.

En esta guía te explicamos cómo funciona el software de VPN para ocultar tu dirección IP y cifrar tu conexión a Internet.

Resumen: Cómo funciona una red privada virtual (VPN)

Esto es lo que pasa con tu tráfico web cuando usas una VPN:

- Descargas, instalas y abres la aplicación VPN en tu ordenador, smartphone o televisión.

- En la aplicación VPN, te conectas a un servidor VPN de una ubicación concreta.

- Cuando visitas un sitio web o utilizas otra aplicación, el software VPN de tu dispositivo cifra la solicitud de conexión usando un algoritmo criptográfico. Esto hace que la ubicación y el contenido de tu solicitud sean ininteligibles para cualquiera que los vea.

- Los datos de conexión se envían al servidor VPN elegido, donde se descifran.

- El servidor VPN se conecta al sitio web y envía la solicitud de conexión en tu nombre. El sitio web luego envía la información solicitada de vuelta al servidor VPN.

- Esta información queda cifrada por el servidor VPN y la reenvía a tu dispositivo.

- Tu aplicación VPN descifra la información y el sitio web o servicio solicitado responde a tu solicitud.

Siguiendo el proceso anterior, el software VPN te permite ocultar tu dirección IP a los sitios web que visitas y esconder tu actividad en línea a tu proveedor de servicios de Internet, el administrador de la red Wi-Fi o cualquier otra persona que quieras rastrear tu conexión.

El software VPN dirige tu tráfico web a un servidor remoto a través de un túnel cifrado.

Si bien el software de la mayoría de VPN es bastante similar, este proceso aplica específicamente a los servicios VPN destinados a uso personal o «de consumo general».

Para conocer cómo funcionan las VPN de acceso remoto y las VPN site-to-site, echa un vistazo a nuestra guía de tipos de VPN. Si estás más interesado en saber qué puedes hacer con una VPN, lee nuestra guía sobre los diferentes usos de las VPN.

¿Por qué confiar en nosotros?

Somos completamente independientes y hemos probado VPN desde 2016. Nuestras recomendaciones están basadas en los resultados de nuestras pruebas y no se ven afectadas por incentivos económicos. Descubre quién somos y cómo probamos VPN.

¿Cómo oculta una VPN tu dirección IP?

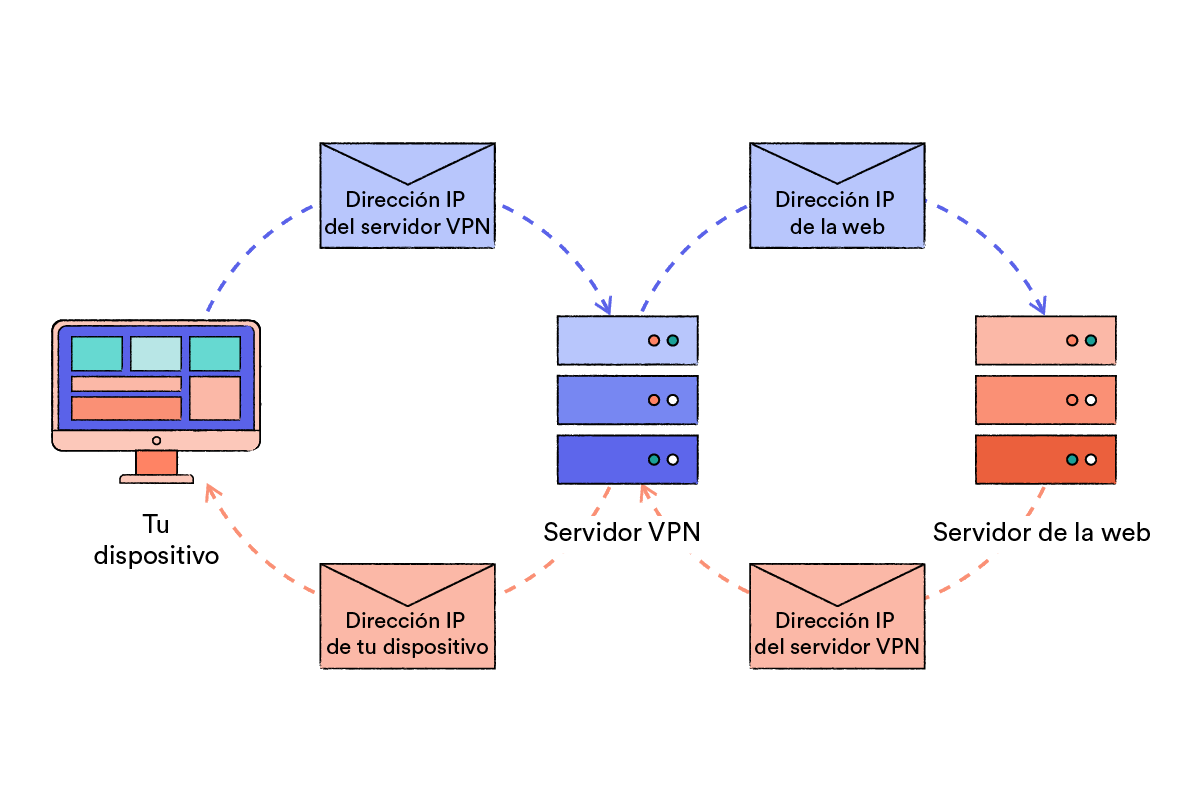

RESUMEN: Las VPN funcionan como intermediarias entre tu dispositivo e Internet. Cuando navegas por Internet con una VPN, las páginas web que visitas ven la dirección IP del servidor VPN al que estás conectado, en lugar de tu dirección IP pública real.

Cuando navegas por Internet sin una VPN, tu conexión viaja directamente desde tu dispositivo hasta el servidor que aloja el sitio web o el servicio que deseas.

Para enviarte el contenido, el servidor web necesita conocer tu dirección.

Tu dirección IP es como tu pasaporte en Internet. Es un identificador único que indica a otros ordenadores dónde tienen que enviar la información si quieren que te llegue a ti.

Puedes usar nuestra herramienta de comprobación “¿Cuál es mi IP?” para saber cuál es tu dirección IP pública.

La dirección IP lleva asociada mucha información personal. Muestra tu ubicación geográfica y se puede utilizar para crear una imagen general de tu actividad en línea.

Por estos motivos, muchas personas deciden ocultar su dirección IP utilizando una VPN.

Cuando navegas por Internet con una VPN activada, tu conexión siempre viaja a un servidor VPN remoto antes de llegar al servidor web que aloja el sitio web o servicio al que quieres acceder.

Cuando el servidor web te devuelve la información, se la envía al servidor VPN, que a su vez te la reenvía a ti. Esto significa que los sitios web que visitas nunca llegan a conocer tu verdadera dirección IP.

Los sitios web que visitas solo ven una solicitud de conexión procedente de un servidor VPN y envían la información a ese servidor.

CONSEJO PROFESIONAL: Los servicios de VPN de calidad disponen de servidores en docenas de ubicaciones. Puedes engañar a los sitios web y hacer que piensen que estás en otro país conectándote a un servidor VPN de allí. De esta forma se pueden desbloquear contenidos «ocultos» en plataformas de streaming como Netflix.

¿Cómo cifra y protege tus datos una VPN?

RESUMEN: Las VPN usan algoritmos criptográficos y protocolos de comunicación para convertir tu tráfico web en un código ininteligible. Esto evita que tu ISP, el gobierno o cualquier otra entidad externa pueda ver el contenido de tu actividad online. Para calificar una VPN como segura, es imprescindible que utilice el sistema AES-256, o un nivel de cifrado superior, para encriptar tus datos.

El cifrado es un proceso que consiste en cambiar los datos normales de texto por un código secreto que solo puedan entender quienes sepan descifrarlo.

Su objetivo es impedir que personas no deseadas puedan leer tus mensajes.

Las VPN utilizan el cifrado para ocultar los detalles de tu actividad de navegación mientras viajan entre tu dispositivo y el servidor VPN.

El uso de una VPN impide que proveedores de servicios de Internet, gobiernos, administradores de redes Wi-Fi, hackers o cualquier persona que ande husmeando por ahí puedan espiar tu conexión.

Pero ¿cómo funcionan realmente? ¿Cómo cifra y protege tus datos una VPN?

En esta sección veremos en detalle los diferentes componentes y procesos que conforman el cifrado de VPN, empezando por los algoritmos de cifrado.

¿Qué es un túnel VPN?

“Túnel VPN” es el término común que se utiliza para describir lo que sucede cuando estableces una conexión VPN. Dicho de forma más sencilla, es la comunicación cifrada entre tu dispositivo y el servidor VPN.

Esta comunicación se denomina túnel porque tu tráfico original se cifra y se envuelve en una capa de tráfico no cifrado.

Es como coger un sobre con una carta dentro e introducirlo dentro de un segundo sobre con una nueva dirección. Tu mensaje real queda completamente oculto del mundo exterior, como si estuviera dentro de un túnel.

Este proceso se conoce como encapsulación y se realiza por protocolos de túnel especializados.

Algoritmos de cifrado

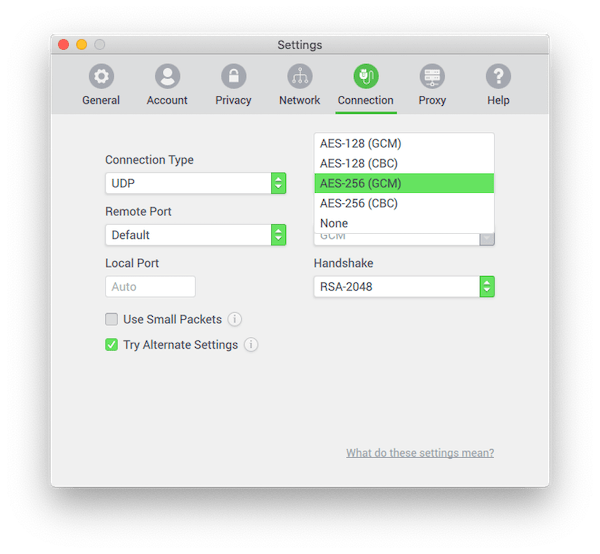

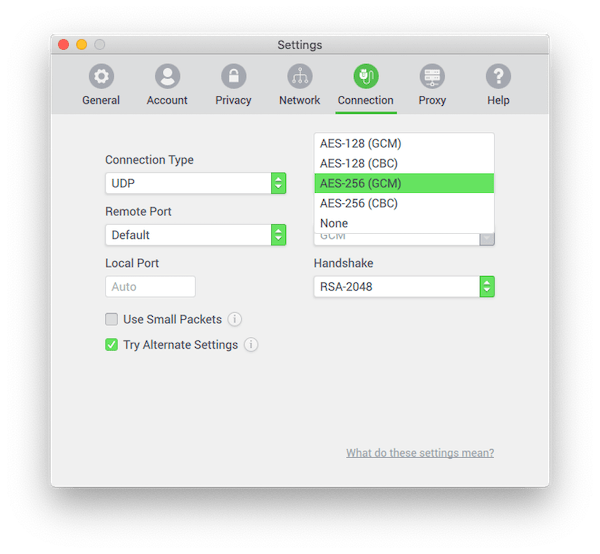

Para convertir tu actividad en línea en un código ininteligible, las VPN necesitan usar un algoritmo de cifrado.

Un algoritmo es como un código (es decir, un conjunto de reglas) que cifra y descifra los datos.

EJEMPLO: Un algoritmo muy sencillo podría cifrar los datos utilizando la regla “cambia cada letra del mensaje por la letra anterior del abecedario”. De esta forma privacidad sería oqhuzbhczc.

Los algoritmos suelen incluir una longitud de clave específica. Por lo general, cuanto más larga es la longitud de la clave, más seguro es el cifrado. Por ejemplo, AES-256 se considera más seguro que AES-128.

Los algoritmos más usados en los servicios de VPN son:

1Estándar de cifrado avanzado (AES, por sus siglas en inglés)

El estándar de cifrado avanzado (AES) es uno de los cifrados más seguros que existen. Es la regla de oro de los protocolos de cifrado en línea y su uso está muy extendido en la industria de las VPN.

El AES fue adoptado por el Instituto Nacional de Estándares y Tecnología (NIST) de Estados Unidos en 2001, y también se le conoce como el algoritmo Rijndael. Está diseñado para manejar archivos más grandes que otros cifrados, como Blowfish, debido a su mayor tamaño de bloque.

AES suele estar disponible en longitudes de clave de 128 y 256 bits. Aunque AES-128 se sigue considerando seguro, sabemos que organizaciones como la Agencia de Seguridad Nacional de Estados Unidos (NSA) siempre intentan socavar los estándares de cifrado. Por eso es preferible utilizar AES-256, ya que es probable que ofrezca una protección mucho mayor.

Cuando leas términos como cifrado de “grado militar” o de “nivel bancario” en el sitio web de un servicio VPN, generalmente hacen referencia al uso de AES-256. El gobierno de Estados Unidos utiliza ese cifrado para proteger su propia información sensible, y es una de las cosas que buscamos cuando probamos y analizamos VPN.

2Blowfish

Blowfish es un cifrado diseñado por el criptógrafo estadounidense Bruce Schneier en 1993. Era el cifrado que se utilizaba en la mayoría de las conexiones VPN, pero ahora ha sido sustituido en gran medida por el AES-256.

Blowfish suele utilizarse con una longitud de clave de 128 bits, aunque puede oscilar entre los 32 y los 448 bits.

Blowfish tiene algunos puntos débiles. El más conocido es su vulnerabilidad a un ataque criptográfico llamado “ataque de cumpleaños”. Por este motivo, Blowfish solo debería utilizarse como alternativa al AES-256.

3ChaCha20

Publicado en 2008 por Daniel Bernstein, ChaCha20 es un cifrado de VPN bastante nuevo. A pesar de ser muy nuevo, se está haciendo cada vez más popular, ya que es el único cifrado compatible con el nuevo protocolo WireGuard.

Al igual que AES, ChaCha20 utiliza una longitud de clave de 256 bits, que se considera muy segura. Los informes sugieren también que ChaCha20 es hasta tres veces más rápido que AES.

Actualmente no se le conoce ninguna vulnerabilidad y es una buena alternativa a AES, ya que las tecnologías de cifrado pretenden abordar el reto de la computación cuántica en un futuro no muy lejano.

4Camellia

Camellia es un cifrado muy similar a AES en términos de seguridad y velocidad. Incluso utilizando la opción de menor longitud de clave (128 bits), se cree que es imposible romperlo con un ataque de fuerza bruta teniendo en cuenta la tecnología actual. Actualmente no se tiene conocimiento de ningún ataque que haya conseguido debilitar el cifrado Camellia.

La principal diferencia entre Camellia y AES es que no está certificado por el NIST, la organización estadounidense que creó AES.

Aunque sin duda hay motivos para usar un cifrado que no esté vinculado con el gobierno de Estados Unidos, Camellia no suele estar disponible en los software de VPN, ni se ha probado de forma tan exhaustiva como AES.

Protocolos de VPN

Los protocolos de VPN son reglas y procesos que sigue tu dispositivo para establecer una conexión segura con el servidor VPN.

Dicho de otra forma, el protocolo de VPN determina cómo se forma el túnel de la VPN y el cifrado se utiliza para cifrar los datos que fluyen a través de ese túnel.

Una VPN tendrá diferentes velocidades, capacidades y vulnerabilidades dependiendo del protocolo que utilice. La mayoría de los servicios te permiten elegir el protocolo que quieres usar en la configuración de la aplicación.

Hay varios protocolos de VPN disponibles, pero no todos son seguros. Aquí encontrarás un resumen rápido de los más habituales:

- OpenVPN: de código abierto, extremadamente seguro y compatible con casi todos los dispositivos compatibles con VPN.

- WireGuard: rapidísimo y muy eficiente, pero aún no se ha ganado la confianza de todos en la industria de las VPN debido a su reciente lanzamiento.

- IKEv2/IPsec: un protocolo de código cerrado que es magnífico para los usuarios de VPN en dispositivos móviles, pero se cree que ha sido comprometido por la NSA.

- SoftEther: no es compatible con muchos servicios de VPN, pero es rápido, seguro y excelente para evitar la censura.

- L2TP/IPsec: un protocolo más lento que también se cree que ha sido pirateado por la NSA.

- SSTP: se maneja bien con los cortafuegos, pero es de código cerrado y potencialmente vulnerable a los ataques de intermediario (man-in-the-middle).

- PPTP: está obsoleto, no es seguro y debe evitarse a toda costa.

MÁS INFORMACIÓN: Para obtener más información sobre los diferentes tipos de protocolos de VPN y saber cuál es el mejor, consulta nuestra guía completa de Protocolos de VPN.

Apretones de manos de VPN (“handshake”)

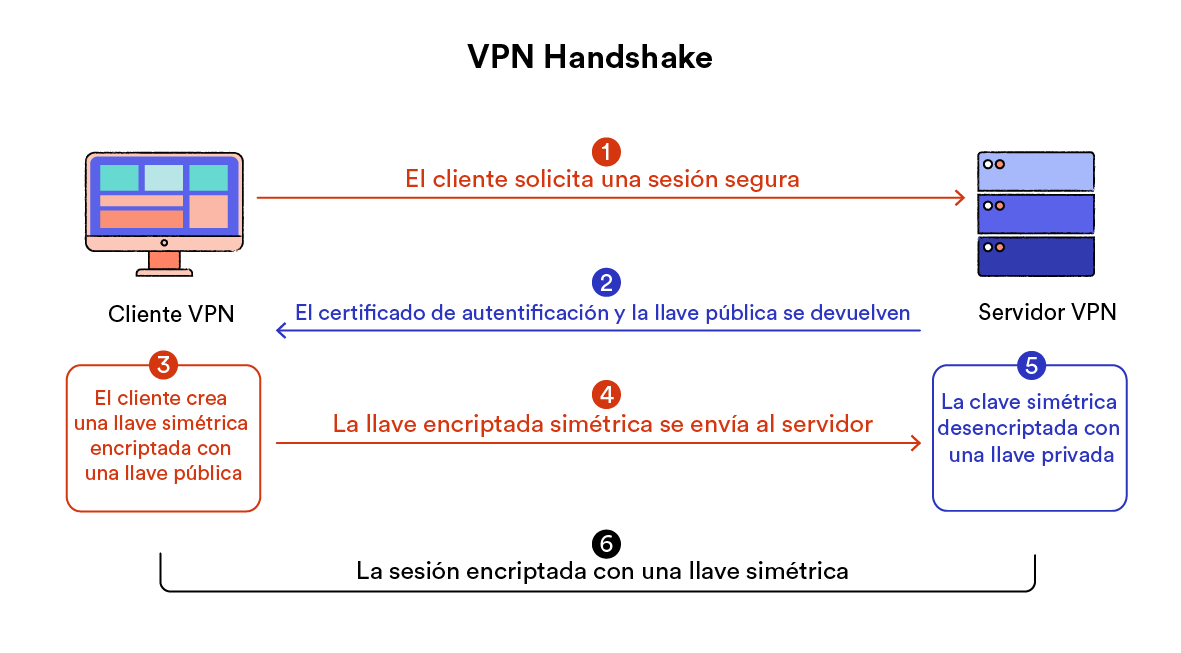

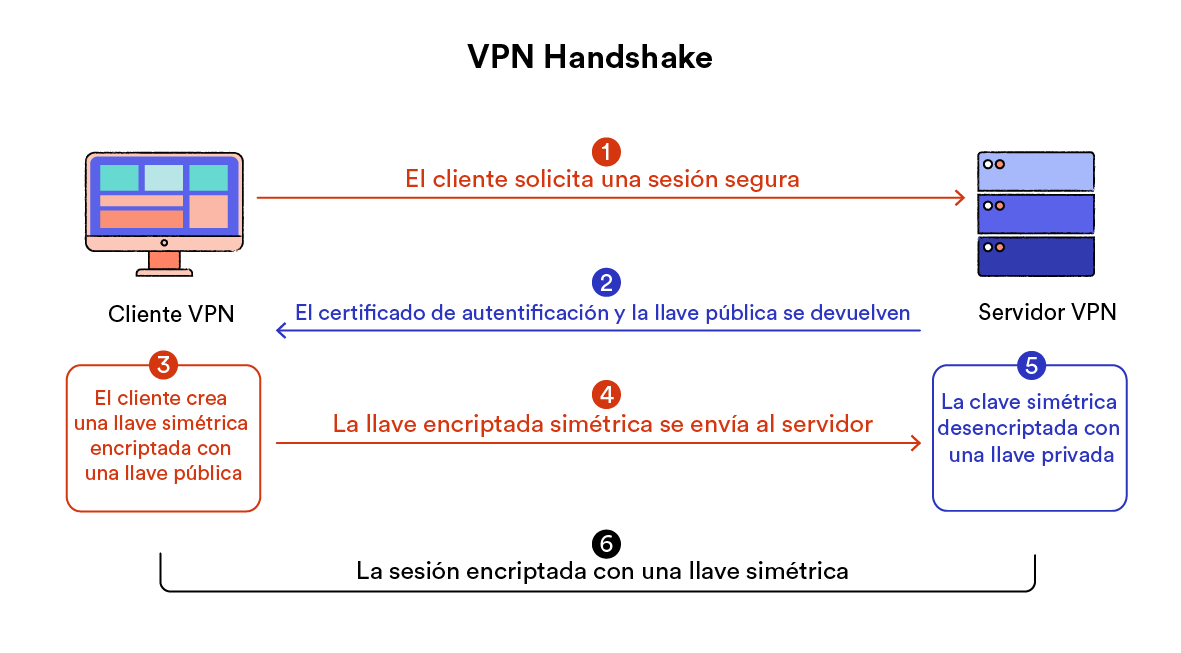

Además de los protocolos y los algoritmos de cifrado, las VPN también utilizan procesos de verificación mutua conocidos como “apretón de manos” (handshake) y autenticaciones de hash para asegurar y autenticar aún más tu conexión.

Un apretón de manos hace referencia a la conexión inicial entre dos ordenadores. Es una especie de saludo en el que ambas partes se verifican entre sí y establecen las reglas de comunicación.

Durante un apretón de manos de VPN, el cliente de la VPN (es decir, tu dispositivo) establece una conexión inicial con el servidor VPN.

Esta conexión se utiliza para compartir de forma segura una clave de cifrado entre el cliente y el servidor, que será la que se utilice para cifrar y descifrar los datos en ambos extremos del túnel VPN durante toda la sesión de navegación.

Los apretones de manos de VPN suelen utilizar el algoritmo RSA (Rivest-Shamir-Adleman), que ha sido la base de la seguridad en Internet durante las dos últimas décadas.

Aunque aún no hay pruebas fehacientes de que el RSA-1024 haya sido descifrado, actualmente se considera un riesgo para la seguridad dada la potencia de procesamiento que hay disponible hoy en día.

El RSA-2048 es una alternativa mucho más segura y supone una ralentización relativamente pequeña. Por ello, la mayoría de los servicios de VPN han dejado de utilizar el RSA-1024.

Confía únicamente en los servicios de VPN que utilicen el algoritmo RSA-2048 o RSA-4096.

Aunque los apretones de manos funcionan bien y generan un cifrado seguro, es posible descifrar cada sesión que se genere con la clave privada utilizada en el apretón de manos RSA. En este sentido, es como si fuera una “llave maestra”.

Si esta llave o clave maestra se viera comprometida, podría utilizarse para descifrar todas las sesiones seguras de ese servidor VPN, pasadas o presentes. Un atacante podría obtener acceso a todos los datos que fluyen a través del túnel VPN.

Para evitar que eso ocurra, te recomendamos que utilices servicios VPN configurados con Perfect Forward Secrecy (secreto perfecto directo o PFS).

Secreto perfecto directo

El secreto perfecto directo o PFS es una función del protocolo que utiliza el algoritmo de intercambio de claves Diffie-Hellman (DH) o el Diffie-Hellman basado en curvas elípticas (ECDH) para generar claves temporales para cada sesión.

PFS garantiza que la clave de cifrado no se intercambie nunca a través de la conexión.

En lugar de eso, el servidor VPN y el cliente VPN generan ellos mismos la clave de forma independiente utilizando el algoritmo DH o ECDH.

Es un proceso matemáticamente complejo, pero PFS acaba con la amenaza que supone una única clave privada que, en caso de verse comprometida, expondría todas las sesiones seguras alojadas en el servidor.

Las claves son temporales, lo que significa que solo dejarían al descubierto una sesión en concreto, nada más.

Hay que tener en cuenta que RSA por sí solo no puede ofrecer PFS. Para implementarlo, es necesario incluir DH o ECDH en el conjunto de cifrado de RSA.

El algoritmo ECDH puede utilizarse por sí solo (en lugar de RSA) para generar un apretón de manos de VPN seguro con PFS. Sin embargo, hay que tener cuidado con los servicios de VPN que utilizan únicamente DH, ya que es vulnerable a ser crackeado. Esto no supone ningún problema si se utiliza con RSA.

Los dos principales protocolos de VPN que recomendamos (OpenVPN y WireGuard) son compatibles con PFS.

Autenticación de hash

Los algoritmos de hash seguros (SHA, por sus siglas en inglés) se utilizan para autenticar la integridad de los datos transmitidos y las conexiones entre cliente y servidor. Garantizan que la información no ha sido alterada en el tránsito entre el origen y el destino.

Los SHA funcionan editando los datos de origen mediante lo que se conoce como una función hash. El mensaje original se somete a un algoritmo y el resultado es una cadena de caracteres de longitud fija que no se parece en nada al original. Esto se conoce como “valor hash”.

Es una función unidireccional: no se puede invertir el proceso para determinar el mensaje original a partir del valor hash.

La función hash es útil porque si se cambia un solo carácter de los datos de entrada originales, el valor hash resultante será completamente distinto.

Un cliente VPN pasa los datos recibidos del servidor, combinados con la clave secreta, a través de una función hash acordada durante el apretón de manos de la VPN.

Si el valor hash que genera el cliente es distinto del valor hash del mensaje, los datos se descartan porque el mensaje ha sido manipulado.

La autenticación de hash SHA evita los ataques de intermediarios porque puede detectar cualquier manipulación de un certificado válido.

Si no se usase, un hacker podría hacerse pasar por un servidor VPN legítimo y engañarte para que te conectes a otro no seguro desde el que se podría controlar tu actividad.

Para garantizar la máxima seguridad, recomendamos utilizar servicios de VPN que utilicen SHA-2 o superior. Está demostrado que SHA-1 tiene debilidades que pueden comprometer la seguridad.

¿Cómo cifra y protege tus datos una VPN?

El cifrado es un proceso que consiste en cambiar los datos normales de texto por un código secreto que solo puedan entender quienes sepan descifrarlo.

Su objetivo es impedir que personas no deseadas puedan leer tus mensajes.

Las VPN utilizan el cifrado para ocultar los detalles de tu actividad de navegación mientras viajan entre tu dispositivo y el servidor VPN.

El uso de una VPN impide que proveedores de servicios de Internet, gobiernos, administradores de redes Wi-Fi, hackers o cualquier persona que ande husmeando por ahí puedan espiar tu conexión.

Pero ¿cómo funcionan realmente? ¿Cómo cifra y protege tus datos una VPN?

En esta sección veremos en detalle los diferentes componentes y procesos que conforman el cifrado de VPN, empezando por los algoritmos de cifrado.

Algoritmos de cifrado

Para convertir tu actividad en línea en un código ininteligible, las VPN necesitan usar un algoritmo de cifrado.

Un algoritmo es como un código (es decir, un conjunto de reglas) que cifra y descifra los datos.

EJEMPLO: Un algoritmo muy sencillo podría cifrar los datos utilizando la regla “cambia cada letra del mensaje por la letra anterior del abecedario”. De esta forma privacidad sería oqhuzbhczc.

Los algoritmos suelen incluir una longitud de clave específica. Por lo general, cuanto más larga es la longitud de la clave, más seguro es el cifrado. Por ejemplo, AES-256 se considera más seguro que AES-128.

Los algoritmos más usados en los servicios de VPN son:

1Estándar de cifrado avanzado (AES, por sus siglas en inglés)

El estándar de cifrado avanzado (AES) es uno de los cifrados más seguros que existen. Es la regla de oro de los protocolos de cifrado en línea y su uso está muy extendido en la industria de las VPN.

El AES fue adoptado por el Instituto Nacional de Estándares y Tecnología (NIST) de Estados Unidos en 2001, y también se le conoce como el algoritmo Rijndael. Está diseñado para manejar archivos más grandes que otros cifrados, como Blowfish, debido a su mayor tamaño de bloque.

AES suele estar disponible en longitudes de clave de 128 y 256 bits. Aunque AES-128 se sigue considerando seguro, sabemos que organizaciones como la Agencia de Seguridad Nacional de Estados Unidos (NSA) siempre intentan socavar los estándares de cifrado. Por eso es preferible utilizar AES-256, ya que es probable que ofrezca una protección mucho mayor.

Cuando leas términos como cifrado de “grado militar” o de “nivel bancario” en el sitio web de un servicio VPN, generalmente hacen referencia al uso de AES-256. El gobierno de Estados Unidos utiliza ese cifrado para proteger su propia información sensible, y es una de las cosas que buscamos cuando probamos y analizamos VPN.

2Blowfish

Blowfish es un cifrado diseñado por el criptógrafo estadounidense Bruce Schneier en 1993. Era el cifrado que se utilizaba en la mayoría de las conexiones VPN, pero ahora ha sido sustituido en gran medida por el AES-256.

Blowfish suele utilizarse con una longitud de clave de 128 bits, aunque puede oscilar entre los 32 y los 448 bits.

Blowfish tiene algunos puntos débiles. El más conocido es su vulnerabilidad a un ataque criptográfico llamado “ataque de cumpleaños”. Por este motivo, Blowfish solo debería utilizarse como alternativa al AES-256.

3ChaCha20

Publicado en 2008 por Daniel Bernstein, ChaCha20 es un cifrado de VPN bastante nuevo. A pesar de ser muy nuevo, se está haciendo cada vez más popular, ya que es el único cifrado compatible con el nuevo protocolo WireGuard.

Al igual que AES, ChaCha20 utiliza una longitud de clave de 256 bits, que se considera muy segura. Los informes sugieren también que ChaCha20 es hasta tres veces más rápido que AES.

Actualmente no se le conoce ninguna vulnerabilidad y es una buena alternativa a AES, ya que las tecnologías de cifrado pretenden abordar el reto de la computación cuántica en un futuro no muy lejano.

4Camellia

Camellia es un cifrado muy similar a AES en términos de seguridad y velocidad. Incluso utilizando la opción de menor longitud de clave (128 bits), se cree que es imposible romperlo con un ataque de fuerza bruta teniendo en cuenta la tecnología actual. Actualmente no se tiene conocimiento de ningún ataque que haya conseguido debilitar el cifrado Camellia.

La principal diferencia entre Camellia y AES es que no está certificado por el NIST, la organización estadounidense que creó AES.

Aunque sin duda hay motivos para usar un cifrado que no esté vinculado con el gobierno de Estados Unidos, Camellia no suele estar disponible en los software de VPN, ni se ha probado de forma tan exhaustiva como AES.

RESUMEN: Una VPN no debería utilizar nada por debajo del algoritmo AES-256 para cifrar tus datos. ChaCha20 y Camellia son alternativas seguras, pero tu VPN debería ofrecerte al menos la opción de AES.

Protocolos de VPN

Los protocolos de VPN son reglas y procesos que sigue tu dispositivo para establecer una conexión segura con el servidor VPN.

Dicho de otra forma, el protocolo de VPN determina cómo se forma el túnel de la VPN y el cifrado se utiliza para cifrar los datos que fluyen a través de ese túnel.

Una VPN tendrá diferentes velocidades, capacidades y vulnerabilidades dependiendo del protocolo que utilice. La mayoría de los servicios te permiten elegir el protocolo que quieres usar en la configuración de la aplicación.

Hay varios protocolos de VPN disponibles, pero no todos son seguros. Aquí encontrarás un resumen rápido de los más habituales:

- OpenVPN: de código abierto, extremadamente seguro y compatible con casi todos los dispositivos compatibles con VPN.

- WireGuard: rapidísimo y muy eficiente, pero aún no se ha ganado la confianza de todos en la industria de las VPN debido a su reciente lanzamiento.

- IKEv2/IPsec: un protocolo de código cerrado que es magnífico para los usuarios de VPN en dispositivos móviles, pero se cree que ha sido comprometido por la NSA.

- SoftEther: no es compatible con muchos servicios de VPN, pero es rápido, seguro y excelente para evitar la censura.

- L2TP/IPsec: un protocolo más lento que también se cree que ha sido pirateado por la NSA.

- SSTP: se maneja bien con los cortafuegos, pero es de código cerrado y potencialmente vulnerable a los ataques de intermediario (man-in-the-middle).

- PPTP: está obsoleto, no es seguro y debe evitarse a toda costa.

MÁS INFORMACIÓN: Para obtener más información sobre los diferentes tipos de protocolos de VPN y saber cuál es el mejor, consulta nuestra guía completa de Protocolos de VPN.

Apretones de manos de VPN (“handshake”)

Además de los protocolos y los algoritmos de cifrado, las VPN también utilizan procesos de verificación mutua conocidos como “apretón de manos” (handshake) y autenticaciones de hash para asegurar y autenticar aún más tu conexión.

Un apretón de manos hace referencia a la conexión inicial entre dos ordenadores. Es una especie de saludo en el que ambas partes se verifican entre sí y establecen las reglas de comunicación.

Durante un apretón de manos de VPN, el cliente de la VPN (es decir, tu dispositivo) establece una conexión inicial con el servidor VPN.

Esta conexión se utiliza para compartir de forma segura una clave de cifrado entre el cliente y el servidor, que será la que se utilice para cifrar y descifrar los datos en ambos extremos del túnel VPN durante toda la sesión de navegación.

Los apretones de manos de VPN suelen utilizar el algoritmo RSA (Rivest-Shamir-Adleman), que ha sido la base de la seguridad en Internet durante las dos últimas décadas.

Aunque aún no hay pruebas fehacientes de que el RSA-1024 haya sido descifrado, actualmente se considera un riesgo para la seguridad dada la potencia de procesamiento que hay disponible hoy en día.

El RSA-2048 es una alternativa mucho más segura y supone una ralentización relativamente pequeña. Por ello, la mayoría de los servicios de VPN han dejado de utilizar el RSA-1024.

Confía únicamente en los servicios de VPN que utilicen el algoritmo RSA-2048 o RSA-4096.

Aunque los apretones de manos funcionan bien y generan un cifrado seguro, es posible descifrar cada sesión que se genere con la clave privada utilizada en el apretón de manos RSA. En este sentido, es como si fuera una “llave maestra”.

Si esta llave o clave maestra se viera comprometida, podría utilizarse para descifrar todas las sesiones seguras de ese servidor VPN, pasadas o presentes. Un atacante podría obtener acceso a todos los datos que fluyen a través del túnel VPN.

Para evitar que eso ocurra, te recomendamos que utilices servicios VPN configurados con Perfect Forward Secrecy (secreto perfecto directo o PFS).

Secreto perfecto directo

El secreto perfecto directo o PFS es una función del protocolo que utiliza el algoritmo de intercambio de claves Diffie-Hellman (DH) o el Diffie-Hellman basado en curvas elípticas (ECDH) para generar claves temporales para cada sesión.

PFS garantiza que la clave de cifrado no se intercambie nunca a través de la conexión.

En lugar de eso, el servidor VPN y el cliente VPN generan ellos mismos la clave de forma independiente utilizando el algoritmo DH o ECDH.

Es un proceso matemáticamente complejo, pero PFS acaba con la amenaza que supone una única clave privada que, en caso de verse comprometida, expondría todas las sesiones seguras alojadas en el servidor.

Las claves son temporales, lo que significa que solo dejarían al descubierto una sesión en concreto, nada más.

Hay que tener en cuenta que RSA por sí solo no puede ofrecer PFS. Para implementarlo, es necesario incluir DH o ECDH en el conjunto de cifrado de RSA.

El algoritmo ECDH puede utilizarse por sí solo (en lugar de RSA) para generar un apretón de manos de VPN seguro con PFS. Sin embargo, hay que tener cuidado con los servicios de VPN que utilizan únicamente DH, ya que es vulnerable a ser crackeado. Esto no supone ningún problema si se utiliza con RSA.

Los tres principales protocolos de VPN que recomendamos (OpenVPN, WireGuard e IKEv2) son compatibles con PFS.

Autenticación de hash

Los algoritmos de hash seguros (SHA, por sus siglas en inglés) se utilizan para autenticar la integridad de los datos transmitidos y las conexiones entre cliente y servidor. Garantizan que la información no ha sido alterada en el tránsito entre el origen y el destino.

Los SHA funcionan editando los datos de origen mediante lo que se conoce como una función hash. El mensaje original se somete a un algoritmo y el resultado es una cadena de caracteres de longitud fija que no se parece en nada al original. Esto se conoce como “valor hash”.

Es una función unidireccional: no se puede invertir el proceso para determinar el mensaje original a partir del valor hash.

La función hash es útil porque si se cambia un solo carácter de los datos de entrada originales, el valor hash resultante será completamente distinto.

Un cliente VPN pasa los datos recibidos del servidor, combinados con la clave secreta, a través de una función hash acordada durante el apretón de manos de la VPN.

Si el valor hash que genera el cliente es distinto del valor hash del mensaje, los datos se descartan porque el mensaje ha sido manipulado.

La autenticación de hash SHA evita los ataques de intermediarios porque puede detectar cualquier manipulación de un certificado válido.

Si no se usase, un hacker podría hacerse pasar por un servidor VPN legítimo y engañarte para que te conectes a otro no seguro desde el que se podría controlar tu actividad.

Para garantizar la máxima seguridad, recomendamos utilizar servicios de VPN que utilicen SHA-2 o superior. Está demostrado que SHA-1 tiene debilidades que pueden comprometer la seguridad.