Nous sommes indépendants mais nous pouvons percevoir des commissions si vous achetez un VPN via notre site.

Comment fonctionne un VPN ? Le cryptage et le tunnel VPN expliqués

Notre Verdict

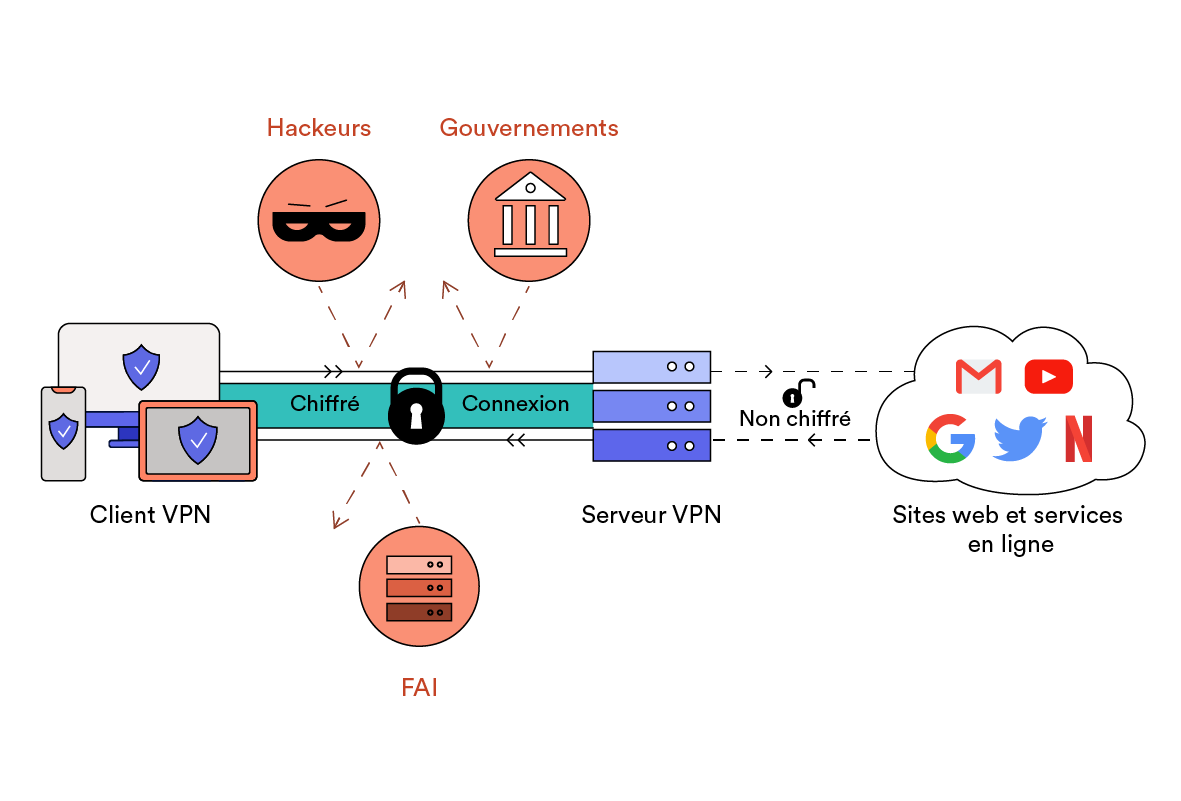

Un logiciel VPN établit un tunnel virtuel crypté entre votre appareil et un serveur VPN distant. Cela permet de créer une connexion sécurisée entre vous et réseau Internet public, de masquer votre adresse IP, de dissimuler votre emplacement et de protéger votre activité sur le web de toute surveillance extérieure.

Un logiciel VPN achemine votre trafic web vers un serveur distant par le biais d’un tunnel crypté.

Un réseau privé virtuel (VPN) est un outil indispensable pour protéger votre vie privée, votre sécurité et votre liberté sur Internet.

Nous expliquons dans ce guide comment les logiciels VPN permettent de masquer votre adresse IP publique et de crypter votre connexion Internet.

Si vous êtes plus intéressé par ce que vous pouvez faire avec un VPN, lisez plutôt notre guide sur l’utilisation des VPN.

Pourquoi nous faire confiance?

Nous sommes totalement indépendants et nous évaluons des VPN depuis 2016. Nos conseils se fondent sur des tests rigoureux et restent impartiaux, sans influence financière. Découvrez notre équipe et comment nous évaluons les VPN.

Résumé rapide : comment fonctionnent les VPN ?

Le principe d’un VPN est de crypter votre connexion Internet et de la réacheminer par l’intermédiaire d’un serveur VPN distant.

Voici ce qui arrive à votre trafic web lorsque vous utilisez un VPN :

- Vous téléchargez, installez et activez l’application VPN sur votre ordinateur, smartphone ou téléviseur.

- Dans votre navigateur, vous saisissez un site web auquel vous souhaitez accéder (par exemple, exemple.com).

- Le logiciel VPN installé sur votre appareil chiffre la demande de connexion. La localisation et le contenu de votre demande sont ainsi inintelligibles pour quiconque.

- Vos données de connexion sont envoyées à votre serveur VPN choisi, où elles sont décryptées.

- Le serveur VPN se connecte au site web en votre nom, et le site web renvoie les informations que vous avez demandées au serveur VPN.

- Ces informations sont cryptées par le serveur VPN et transmises à votre appareil.

- Votre application VPN décrypte les informations et le site web demandé apparaît dans votre navigateur.

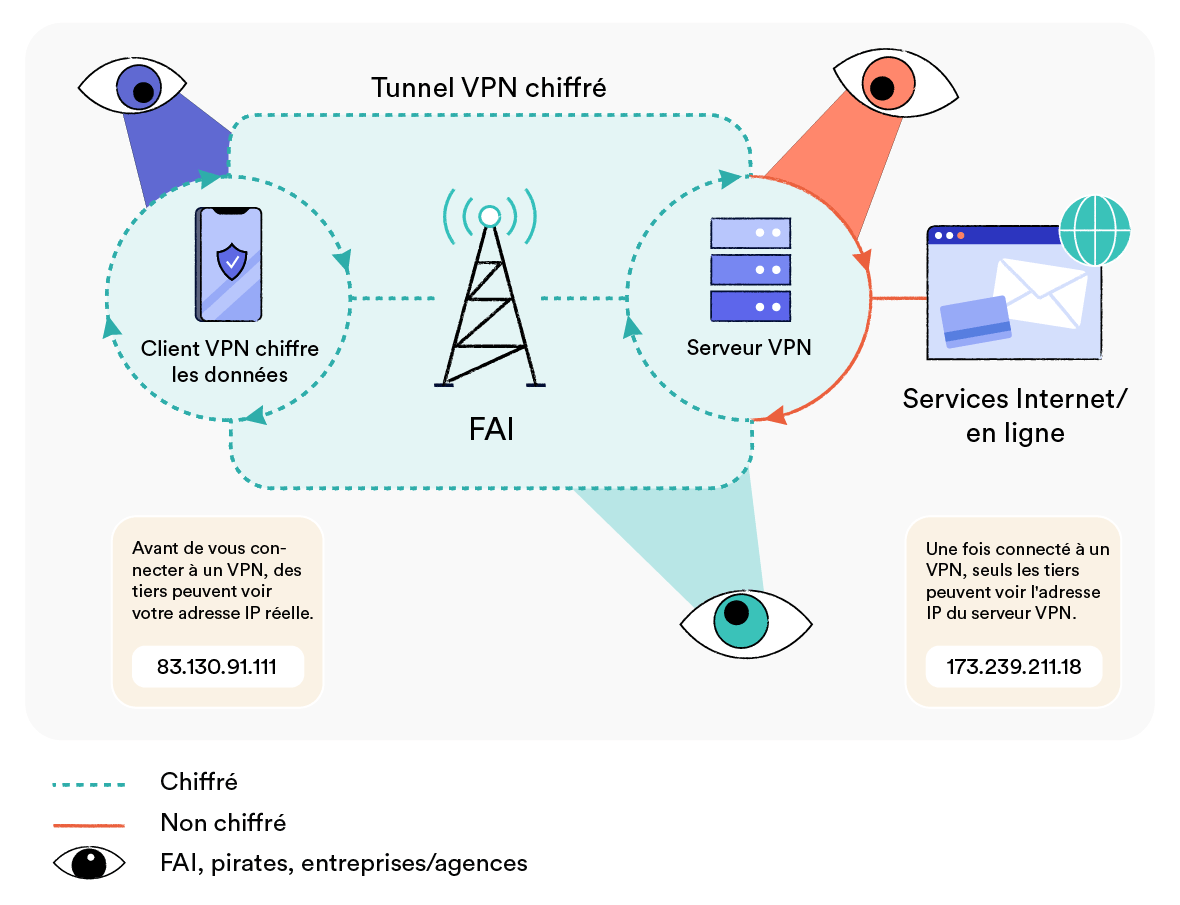

En suivant le processus ci-dessus, un VPN vous permet de masquer votre adresse IP aux sites web que vous visitez.

De plus, le logiciel VPN vous permet de cacher votre activité en ligne à votre fournisseur d’accès, à l’administrateur de votre réseau WiFi, au gouvernement ou à toute autre personne qui surveille votre connexion.

Bien que tous les logiciels VPN soient quelque peu similaires, ce processus s’applique spécifiquement aux services VPN personnels ou « grand public ».

Pour apprendre comment fonctionnent les VPN d’accès à distance et de site à site, rendez-vous sur notre guide des types de VPN.

Qu’est-ce qu’un tunnel VPN ?

Un « tunnel VPN » est une manière courante de décrire ce qui se passe lorsque vous établissez une connexion VPN. Pour simplifier, il s’agit de la communication cryptée entre votre appareil et le serveur VPN.

Cette communication est désignée comme un tunnel car votre trafic original est crypté et enveloppé dans une couche de trafic non crypté.

C’est comme prendre une enveloppe avec une lettre écrite à l’intérieur et la mettre dans une deuxième enveloppe avec une nouvelle adresse. Votre message est alors complètement caché du monde extérieur, comme s’il se trouvait à l’intérieur d’un tunnel.

Ce processus est connu sous le nom d’encapsulation, et est effectué par des protocoles de tunnelisation dédiés.

Apprenez-en plus sur les protocoles de tunnelisation dans la section sur le cryptage VPN ci-dessous, ou dans notre guide spécifique sur les protocoles VPN.

Comment les VPN cryptent-ils et sécurisent-ils vos données ?

RÉSUMÉ : Les services VPN utilisent des algorithmes de chiffrement et des protocoles de connexion pour convertir votre trafic web en un code inintelligible. Cela empêche votre fournisseur d’accès, le gouvernement et tout autre tiers de voir le contenu de votre activité de navigation. Un VPN sûr ne devrait pas utiliser un code plus faible que le code AES-256 pour crypter vos données.

Le cryptage est le processus qui consiste à transformer des données normales en un code secret uniquement intelligible par quelqu’un qui sait comment le décrypter.

Le but du cryptage est d’empêcher les personnes indésirables de lire vos messages.

Les VPN recourent au cryptage pour masquer les détails de votre activité de navigation lorsqu’elle transite entre votre appareil et le serveur VPN.

L’utilisation d’un VPN empêche les FAI, les gouvernements, les administrateurs WiFi, les hackers et tout tiers indiscret d’espionner votre connexion.

Mais comment cela fonctionne-t-il réellement ? Comment un VPN crypte et sécurise vos données ?

Dans le reste de cette section, nous examinerons de plus près les différents composants et processus qui constituent le cryptage VPN, en commençant par les algorithmes de chiffrement.

Chiffres de cryptage

Pour convertir votre activité en ligne en un code inintelligible, les VPN doivent utiliser un algorithme de chiffrement.

Un chiffre est simplement un algorithme (c’est-à-dire un ensemble de règles) qui crypte et décrypte des données.

EXEMPLE : Un algorithme de chiffrement très simple pourrait crypter vos données en utilisant la règle suivante : « échanger chaque lettre du message avec la lettre qui la précède dans l’alphabet ». Ainsi, confidentialité deviendrait bnmehcdmshzkhsd.

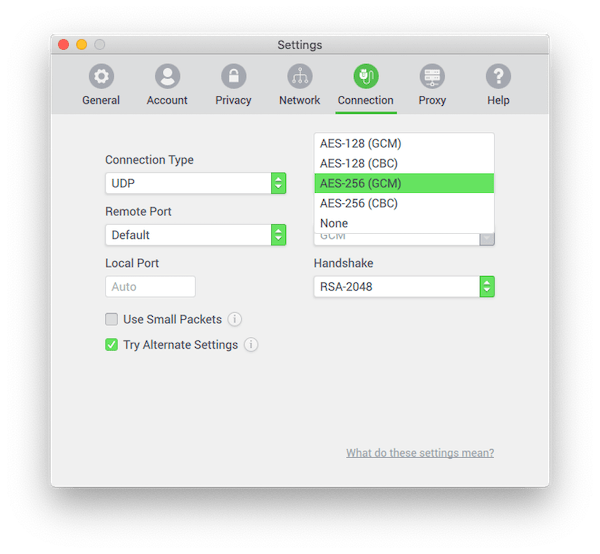

Les chiffres sont généralement associés à une longueur de clé spécifique. En règle générale, plus la longueur de la clé est importante, plus le chiffrement est sûr. Par exemple, l’AES-256 est considéré comme plus sûr que l’AES-128.

Les chiffres les plus utilisés dans les services VPN sont les suivants :

1Norme de chiffrement avancée (AES)

La norme AES (Advanced Encryption Standard) est l’un des algorithmes de chiffrement les plus sûrs qui soient. C’est la référence pour les protocoles de cryptage en ligne et elle est largement utilisée dans l’industrie des VPN.

L’AES a été établie par l’Institut national des normes et de la technologie (NIST) en 2001 et est parfois connue sous le nom d’algorithme Rijndael. Elle est conçue pour traiter des fichiers plus volumineux que d’autres algorithmes de cryptage, tels que Blowfish, en raison de l’augmentation de la taille des blocs.

L’AES est généralement disponible avec des longueurs de clé de 128 bits et 256 bits. Bien que l’AES-128 soit toujours considéré comme sûr, nous savons que des organisations telles que la NSA essaient toujours de compromettre les normes de cryptage. C’est pourquoi nous préférons l’AES-256, qui est susceptible d’offrir une protection beaucoup plus importante.

Lorsque vous lisez sur le site Web d’un service VPN que le cryptage est de qualité militaire ou de qualité bancaire, cela fait généralement référence à l’utilisation de l’AES-256. Le gouvernement américain utilise le cryptage AES-256 pour sécuriser ses propres données sensibles, et c’est quelque chose que nous recherchons lorsque nous testons et évaluons les VPN.

2Blowfish

Blowfish est un algorithme de chiffrement conçu par le cryptographe américain Bruce Schneier en 1993. C’était le chiffrement par défaut utilisé dans la plupart des connexions VPN, mais il a été largement remplacé par l’AES-256.

Vous verrez généralement Blowfish utilisé avec une longueur de clé de 128 bits, bien qu’elle puisse varier de 32 bits à 448 bits.

Blowfish présente quelques faiblesses. La plus connue est sa vulnérabilité à une attaque cryptographique connue sous le nom d’« attaque d’anniversaire ». Pour cette raison, il ne devrait être utilisé que comme alternative à l’AES-256.

3ChaCha20

Publié en 2008 par Daniel Bernstein, ChaCha20 est un algorithme de chiffrement VPN relativement récent. Malgré cela, il devient de plus en plus populaire car c’est le seul cryptogramme compatible avec le protocole émergent WireGuard.

Tout comme AES, ChaCha20 utilise une longueur de clé de 256 bits, ce qui est considéré comme très sûr. Des rapports suggèrent également que ChaCha20 est jusqu’à trois fois plus rapide qu’AES.

ChaCha20 ne présente actuellement aucune vulnérabilité connue et constitue une alternative à l’AES, dans la mesure où les technologies de chiffrement cherchent à relever le défi de l’informatique quantique dans un avenir relativement proche.

4Camellia

Camellia est un algorithme de chiffrement très similaire à AES en termes de sécurité et de rapidité. Même avec la plus petite longueur de clé (128 bits), on estime qu’il est impossible de le déchiffrer par une attaque par force brute compte tenu de l’état actuel de la technologie. Il n’existe aucune attaque réussie connue qui affaiblisse efficacement le chiffrement Camellia.

La principale différence entre Camellia et AES réside dans le fait qu’il n’est pas certifié par le NIST, l’organisme américain qui a créé AES.

Bien qu’il y ait certainement de bonnes raisons d’utiliser un algorithme de cryptage qui n’est pas associé au gouvernement américain, Camellia est rarement disponible dans les logiciels VPN et n’a pas été testé de manière aussi approfondie que l’AES.

Protocoles VPN

Les protocoles VPN sont les règles et les processus que votre appareil suit pour établir une connexion sécurisée avec le serveur VPN.

En d’autres termes, le protocole VPN détermine comment le tunnel VPN est formé, tandis que le chiffrement est utilisé pour crypter les données qui transitent par ce tunnel.

Selon le protocole utilisé, un VPN aura différentes vitesses, capacités et vulnérabilités. La plupart des services vous permettent de choisir le protocole que vous souhaitez utiliser dans les paramètres de l’application.

Il existe plusieurs protocoles VPN disponibles, mais tous ne sont pas sûrs à utiliser. Voici un aperçu rapide des plus courants :

- OpenVPN : Open-source, extrêmement sécurisé et compatible avec presque tous les appareils pouvant fonctionner avec un VPN.

- WireGuard : Extrêmement rapide et très efficace, mais qui n’a pas encore gagné la confiance de tout le monde dans l’industrie du VPN en raison de sa sortie récente.

- IKEv2/IPsec : Un protocole closed-source excellent pour les utilisateurs de VPN mobiles, mais qui est soupçonné d’avoir été compromis par la NSA.

- SoftEther : Non pris en charge par de nombreux services VPN, mais rapide, sécurisé et idéal pour contourner la censure.

- L2TP/IPsec : Un protocole plus lent également soupçonné d’avoir été piraté par la NSA.

- SSTP : Gère bien les pare-feu, mais est closed-source et potentiellement vulnérable aux attaques de l’homme du milieu.

- PPTP : Démodé, peu sûr, et à éviter à tout prix.

EN SAVOIR PLUS : Pour un aperçu plus approfondi des différents types de protocoles VPN et pour savoir lequel est le meilleur, consultez notre guide complet sur les protocoles VPN.

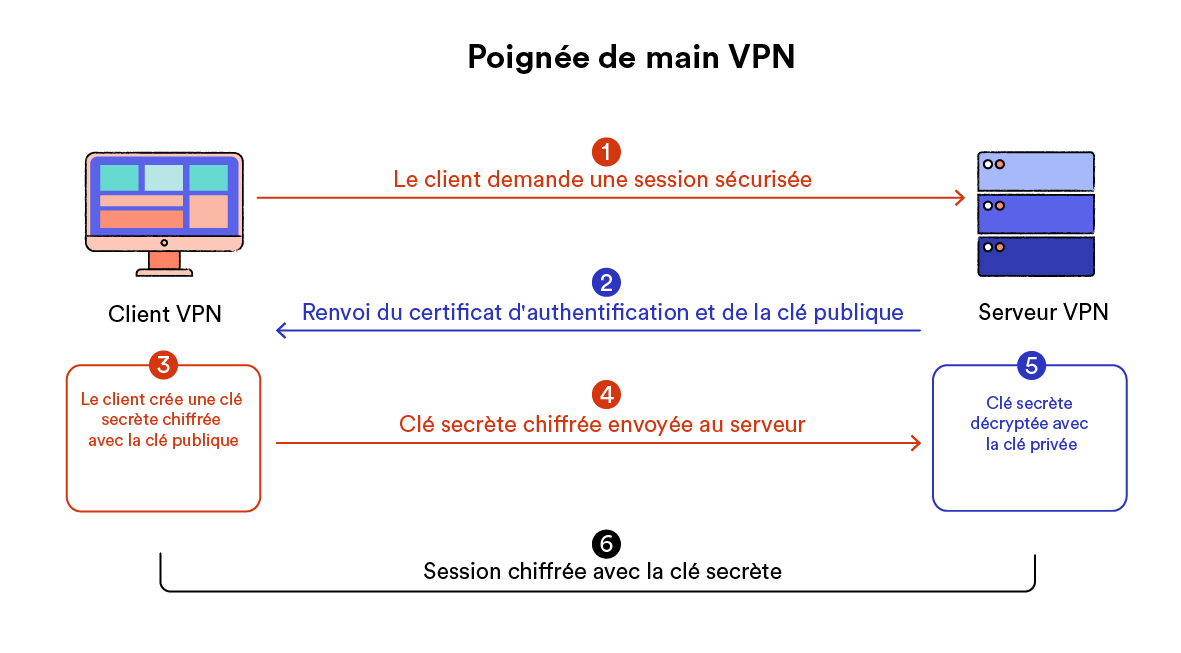

Poignée de main VPN

En plus des protocoles et des chiffrements, les VPN utilisent également des processus connus sous le nom de poignées de main et d’authentifications par hachage pour sécuriser et authentifier davantage votre connexion.

Une poignée de main fait référence à la connexion initiale entre deux ordinateurs. C’est une salutation lors de laquelle les deux parties s’authentifient mutuellement et les règles de communication sont établies.

Durant une poignée de main VPN, le client VPN (c’est-à-dire votre appareil) établit une connexion initiale avec le serveur VPN.

Cette connexion est ensuite utilisée pour partager en toute sécurité une clé de chiffrement entre le client et le serveur. Cette clé est utilisée pour chiffrer et déchiffrer les données à chaque extrémité du tunnel VPN pour toute votre session de navigation.

Les poignées de main VPN ont tendance à utiliser l’algorithme RSA (Rivest-Shamir-Adleman). L’algorithme RSA est au cœur de la sécurité Internet depuis une vingtaine d’années.

Bien qu’il n’y ait pas encore de preuves concrètes que RSA-1024 a été cracké, il est généralement considéré comme un risque pour la sécurité compte tenu de la puissance de traitement disponible aujourd’hui.

RSA-2048 est une alternative bien plus sécurisée et implique un faible ralentissement des calculs. Ainsi, la plupart des services VPN ont abandonné l’utilisation de RSA-1024.

Vous ne devriez faire confiance qu’aux services VPN qui utilisent RSA-2048 ou RSA-4096.

Bien que le processus de poignée de main fonctionne bien et génère un chiffrement sécurisé, chaque session qui est générée est susceptible d’être déchiffrée avec la clé privée utilisée dans la poignée de main RSA. En ce sens, c’est comme une « clé maîtresse ».

Si la clé maîtresse venait à être compromise, elle pourrait être utilisée pour déchiffrer chaque session sécurisée sur ce serveur VPN, passée ou présente. Un attaquant pourrait pirater le serveur VPN et avoir accès à toutes les données transitant par le tunnel VPN.

Pour éviter cela, nous recommandons d’utiliser des services VPN qui sont configurés avec la confidentialité persistante parfaite.

Confidentialité persistante parfaite

La confidentialité persistante parfaite est une caractéristique du protocole qui utilise soit l’algorithme d’échange de clés Diffie-Hellman (DH) soit l’algorithme d’échange de clés Diffie-Hellman basé sur les courbes elliptiques afin de générer des clés de session temporaires.

La confidentialité persistante parfaite est une caractéristique du protocole qui utilise soit l’algorithme d’échange de clés Diffie-Hellman (DH) soit l’algorithme d’échange de clés Diffie-Hellman basé sur les courbes elliptiques afin de générer des clés de session temporaires.

La confidentialité persistante parfaite garantit que la clé de chiffrement n’est jamais échangée sur la connexion.

Au lieu de cela, le serveur VPN et le client VPN génèrent indépendamment la clé eux-mêmes en utilisant l’algorithme DH ou ECDH.

C’est un processus mathématiquement complexe, mais la confidentialité persistante parfaite élimine essentiellement la menace d’une clé privée unique qui, si elle est compromise, expose toutes les sessions sécurisées jamais hébergées sur le serveur.

Au lieu de cela, les clés sont temporaires. Cela signifie qu’elles peuvent seulement révéler une session spécifique, et rien d’autre.

Il convient de noter que le RSA seul ne peut pas fournir de confidentialité persistante parfaite. Le DH ou l’ECDH doit être inclus dans la suite de chiffrement du RSA pour qu’il soit mis en œuvre.

ECDH peut en fait être utilisé seul, à la place de RSA, pour générer une poignée de main VPN sécurisée avec une confidentialité persistante parfaite. Cependant, méfiez-vous des services VPN qui utilisent le DH seul, car il est susceptible d’être piraté. Ce n’est pas le cas lorsqu’il est utilisé avec RSA.

Les deux protocoles VPN que nous recommandons toujours à nos lecteurs – OpenVPN et WireGuard – prennent tous deux en charge la confidentialité persistante parfaite.

Authentification par hachage

Les algorithmes de hachage sécurisés (SHA) sont utilisés pour authentifier l’intégrité des données transmises et des connexions entre le client et le serveur. Ils garantissent que les informations n’ont pas été modifiées au cours de leur transmission entre la source et la destination.

Les SHA fonctionnent en modifiant les données sources à l’aide de ce que l’on appelle une fonction de hachage. Le message source original est passé par un algorithme et le résultat est une chaîne de caractères de longueur fixe qui ne ressemble en rien à l’original. Ce résultat est appelé « valeur de hachage ».

Il s’agit d’une fonction à sens unique et il n’est pas possible d’exécuter un processus de déhachage pour déterminer le message d’origine à partir de la valeur de hachage.

Le hachage est utile car la modification d’un seul caractère des données sources d’entrée changera totalement la valeur de hachage qui est produite par la fonction de hachage.

Un client VPN traitera les données reçues du serveur, associées à la clé secrète, par une fonction de hachage définie lors de la poignée de main VPN.

Si la valeur de hachage que le client génère diffère de la valeur de hachage dans le message, les données seront rejetées car le message a été falsifié.

L’authentification par hachage SHA empêche les attaques de l’homme du milieu car elle est capable de détecter toute falsification avec un certificat valide.

Sans cela, un pirate pourrait se faire passer pour un serveur VPN légitime et vous tromper en vous connectant à un serveur non sécurisé, où votre activité pourrait être surveillée.

Pour garantir une sécurité maximale, nous recommandons d’utiliser des services VPN qui utilisent SHA-2 ou supérieur. SHA-1 présente des faiblesses reconnues qui peuvent compromettre la sécurité.

Comment un VPN masque-t-il votre adresse IP ?

RÉSUMÉ : Les services VPN agissent comme intermédiaires entre votre appareil et Internet. Lorsque vous naviguez sur Internet avec un VPN, les sites que vous visitez voient l’adresse IP du serveur VPN auquel vous êtes connecté, plutôt que votre adresse IP publique d’origine.

Lorsque vous naviguez sur le web sans VPN, votre connexion passe directement de votre appareil au serveur hébergeant le site web ou le service que vous souhaitez.

Pour vous renvoyer le contenu approprié, ce serveur web a besoin de connaître votre adresse IP.

Votre adresse IP est essentiellement votre passeport sur Internet. C’est un identifiant unique qui indique aux autres ordinateurs où envoyer les informations s’ils veulent qu’elles vous parviennent.

Utilisez notre outil de vérification « Quelle est mon adresse IP » pour trouver votre adresse IP publique.

Votre adresse IP est associée à beaucoup d’informations personnelles. Elle révèle votre emplacement géographique et peut être utilisée pour créer un aperçu général de votre activité en ligne.

Pour ces raisons, beaucoup de personnes utilisent un VPN pour masquer leur adresse IP.

Lorsque vous naviguez sur le web avec un VPN activé, votre connexion passe toujours par un serveur VPN distant avant d’arriver au serveur web qui héberge le site web ou le service que vous désirez.

Quand le serveur web vous renvoie des informations, il les envoie au serveur VPN qui les transmet ensuite à vous. Cela signifie que les sites web que vous visitez n’entrent jamais en contact avec votre véritable adresse IP.

Les sites que vous visitez ne voient qu’une demande de connexion provenant d’un serveur VPN. Ils envoient alors les informations à ce serveur VPN.

CONSEIL D’EXPERT : Les bons services VPN ont des serveurs dans de nombreux endroits. Ainsi, vous pouvez faire croire aux sites web que vous vous trouvez dans un autre pays en vous connectant à un serveur VPN situé dans ce pays. C’est ainsi que les gens utilisent les VPN pour changer de région sur Netflix et d’autres services de streaming.