Top10VPN heeft een onafhankelijke redactie. We kunnen commissie krijgen als je een VPN aanschaft via onze links.

Uitleg van VPN-protocollen: welk protocol is het beste?

Ons oordeel

OpenVPN is het veiligste VPN-protocol. Het is compatibel met een groot aantal encryptiealgoritmen, waaronder AES-256, Blowfish en ChaCha20. Het heeft geen bekende kwetsbaarheden en wordt door bijna elke VPN ondersteund. Hoewel we OpenVPN aanbevelen, is WireGuard een veilig en sneller alternatief.

VPN-protocollen zijn een set regels die bepalen hoe een veilige verbinding tussen jouw apparaat en een VPN-server tot stand wordt gebracht.

Ze worden ook wel tunnelprotocollen genoemd omdat ze verantwoordelijk zijn voor de vorming van de VPN-tunnel die je activiteit verbergt voor pottenkijkers op internet.

VPN’s gebruiken protocollen om jouw apparaat veilig te verbinden met een VPN-server. Vervolgens gebruiken ze een algoritme voor encryptie van de gegevens die via die verbinding worden overgedragen. Lees voor meer informatie onze beginnersgids over de werking van VPN’s.

In deze gids zullen we de verschillende soorten VPN-protocollen uitleggen en vergelijken, en voorstellen doen welk protocol het beste is, afhankelijk van je behoeften.

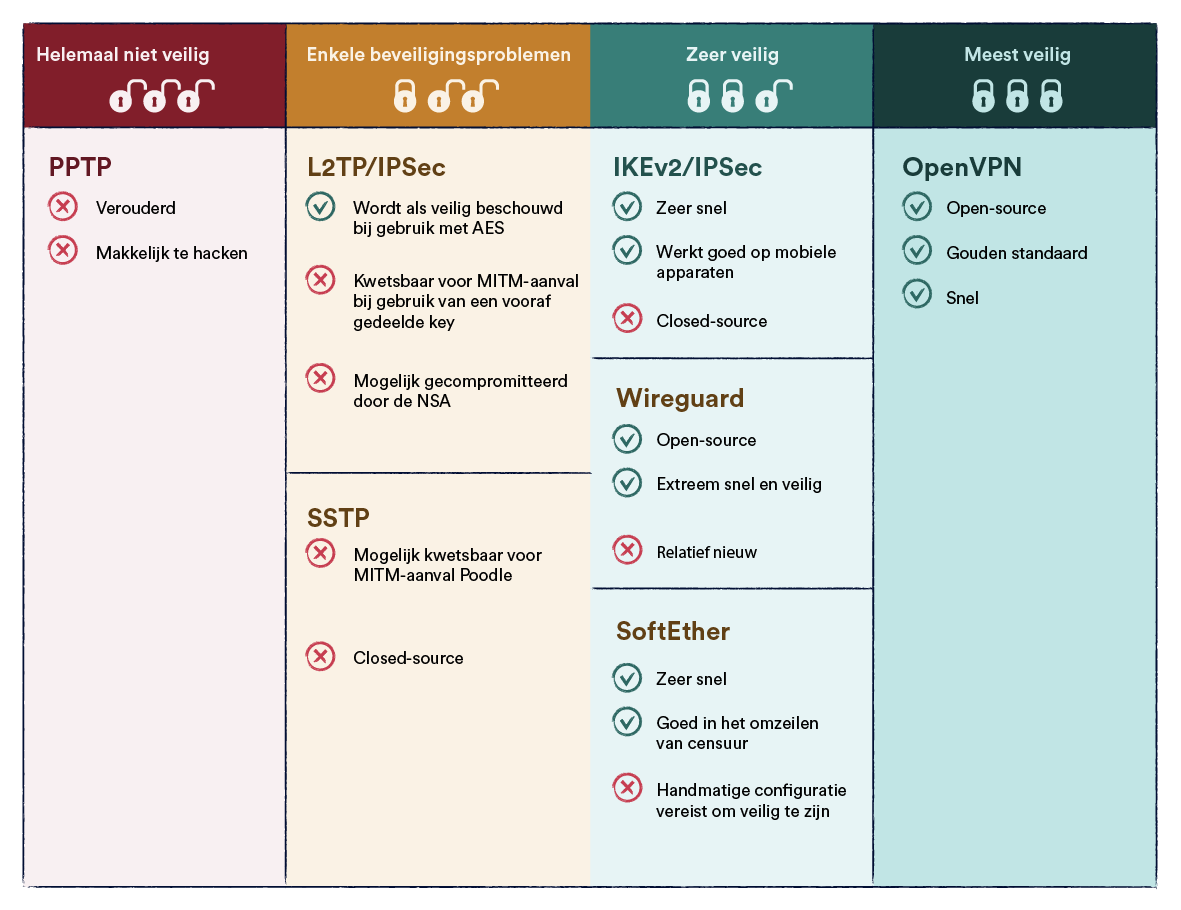

Hier volgt een overzicht van de zeven meest voorkomende VPN-protocollen:

- OpenVPN – Het beste VPN-protocol

- WireGuard – Het snelste VPN-protocol

- IKEv2/IPSec – Goed protocol voor mobiele gebruikers

- SoftEther – Goed voor het omzeilen van webcensuur

- L2TP/IPSec – Langzaam protocol niet de moeite waard

- SSTP – Closed-Source Protocol met enkele risico’s

- PPTP – Een onveilig en verouderd protocol

Waarom op ons vertrouwen?

We zijn volledig onafhankelijk en beoordelen VPN’s sinds 2016. Ons advies is gebaseerd op onze eigen testresultaten en wordt niet beïnvloed door financiële incentives. Ontdek wie wij zijn en hoe we VPN’s testen.

Uitleg van de zeven belangrijkste VPN-protocollen

Je keuze van een VPN-protocol is afhankelijk van welke VPN je gebruikt.

Bij sommige VPN-aanbieders kun je kiezen uit een groot aantal protocollen. Bij andere VPN’s kun je helemaal niet kiezen.

Elk protocol heeft zijn sterke en zwakke punten en je moet de verschillen ertussen begrijpen om het juiste protocol voor jouw internetactiviteit te kunnen kiezen.

Hieronder vind je de zeven meest gebruikte VPN-protocollen en de voordelen ervan:

1. OpenVPN: het beste VPN-protocol

VOORDELEN

- Native ondersteund door bijna elke VPN-aanbieder

- Open-source

- Grondig getest gedurende een lange periode

- Geen bekende beveiligingsproblemen

- Gebruikers kunnen kiezen tussen UDP- en TCP-versie

- Geschikt voor een groot aantal algoritmen, waaronder AES-256

- Ondersteunt Perfect Forward Secrecy

- Het toonaangevende VPN-protocol van de afgelopen twintig jaar

NADELEN

- Gebruikt veel bandbreedte

- Niet het snelste VPN-protocol

- Zware codebase

SAMENVATTING: OpenVPN is al meer dan tien jaar het toonaangevende VPN-protocol. Het zorgt voor een vakkundig evenwicht tussen onbreekbare beveiliging en snelle prestaties. We raden aan OpenVPN te gebruiken wanneer het beschikbaar is.

OpenVPN, dat in 2001 is ontwikkeld door James Yonan, wordt gezien als het veiligste VPN-protocol dat er is.

De software is open-source en bestaat al meer dan twintig jaar, dus beveiligingsexperts hebben heel veel tijd gehad om deze te testen op zwakke plekken en beveiligingsproblemen.

Op dit moment heeft OpenVPN geen bekende beveiligingsproblemen, dus je kunt erop vertrouwen dat je VPN-verbinding veilig en privé is als je OpenVPN gebruikt.

Het protocol is geschikt voor een groot aantal encryptiealgoritmen, waaronder AES, Blowfish en ChaCha20.

OpenVPN is ook een protocol met veel configuratiemogelijkheden. Bijna elke VPN-app biedt native ondersteuning van OpenVPN op de meeste grote platforms, waaronder Microsoft Windows, Apple macOS, Android, Linux en iOS.

Voor platforms die niet worden ondersteund, kun je meestal een configuratiebestand downloaden waarmee je handmatig een OpenVPN-verbinding kunt opzetten.

OpenVPN kan overweg met twee verschillende communicatieprotocollen: TCP en UDP. Dat zijn transportlaagprotocollen die bepalen hoe voorzichtig je gegevens door het netwerk worden overgedragen.

Het belangrijkste verschil ertussen is dat OpenVPN UDP sneller is, maar OpenVPN TCP een betrouwbaardere verbinding levert doordat het beter firewalls kan omzeilen.

Wij adviseren altijd UDP te gebruiken voor je VPN-verbinding. Blijkt dat niet te werken, schakel dan over op TCP.

Het belangrijkste nadeel van OpenVPN is dat het niet zo snel, licht en efficiënt is als sommige andere VPN-protocollen. De snelheden zijn goed, maar niet zo hoog als die van WireGuard of IKEv2.

Het is ook het VPN-protocol dat de grootste bandbreedte vereist. Zoals onze tests van het dataverbruik van VPN’s laten zien, verbruikt OpenVPN veel meer data dan alle andere VPN-protocollen. Als je je VPN op een mobiel netwerk gebruikt, betekent dit dat je ongeveer 20% sneller je datalimiet bereikt.

OpenVPN wel gebruiken:

- Geef je prioriteit aan privacy en beveiliging, maak dan zoveel mogelijk gebruik van OpenVPN.

OpenVPN niet gebruiken:

- Als snelheid cruciaal is voor je activiteit (bijvoorbeeld gamen).

- Als je een VPN gebruikt terwijl je verbonden bent met een mobiel netwerk (bijv. 3G/4G). Je databundel raakt dan sneller op en je betaalt meer roamingkosten als je in het buitenland bent.

2. WireGuard: het snelste VPN-protocol

VOORDELEN

- Zeer lichte codebase

- Uitermate snel

- Open-source

- Beperkt dataverbruik

- Geen bekende beveiligingsproblemen

- Kan goed overweg met netwerkwisselingen

- Ondersteunt Perfect Forward Secrecy

- Zeer eenvoudig handmatig te configureren

NADELEN

- Er worden vraagtekens gezet bij de privacy met de standaardconfiguratie

- Nog niet door elke VPN-aanbieder ondersteund

- Is nog niet volledig tried-and-tested

- Kan alleen worden gebruikt met UDP

SAMENVATTING: WireGuard is het nieuwste VPN-protocol op de markt, en het evenaart OpenVPN snel. Zijn prestaties en efficiëntie zijn uitstekend, en er zijn (nog) geen tekenen van onveiligheid. Als je je geen zorgen maakt over zijn onvolwassenheid, dan is WireGuard misschien wel het beste VPN-protocol voor jou.

WireGuard is een relatief nieuw, open-source tunneling protocol dat is ontworpen om sneller en efficiënter te zijn dan het populairdere OpenVPN-protocol. Lees voor een vergelijking van de twee protocollen onze uitgebreide gids waarin WireGuard wordt vergeleken met OpenVPN.

WireGuard is uitgebracht in 2019 en heeft veel indruk gemaakt in de VPN-branche. Talloze VPN’s hebben WireGuard snel in hun service geïntegreerd en veel daarvan hebben het tot hun standaardprotocol gemaakt.

WireGuard maakt veel van de beloften van zijn ontwikkelaar Jason A. Donenfeld waar:

- Het is opvallend snel. Volgens de interne tests van WireGuard werkt het meer dan drie keer sneller dan OpenVPN. In onze eigen tests zagen we vergelijkbare resultaten, vooral bij langeafstandsverbindingen.

- De codebase is indrukwekkend efficiënt. WireGuard bestaat uit slechts 4000 regels code, wat ongeveer honderd keer kleiner is dan tegenhangers als OpenVPN en IKEv2. Dat is niet alleen goed voor de prestaties, maar zou ook de beveiliging ten goede moeten komen. En kleinere codebase maakt het protocol eenvoudiger te controleren en vermindert de kwetsbaarheid voor aanvallen door hackers.

- Het dataverbruik is minimaal. Uit onze tests bleek dat WireGuard met grote voorsprong de minste bandbreedte gebruikt van alle VPN-protocollen. Tegenover de 20% van OpenVPN voegt WireGuard slechts 4% meer dataverbruik toe aan je normale activiteit. Meer hierover lees je in onze gids voor VPN’s en mobiele data.

Het belangrijkste bezwaar tegen WireGuard op dit moment is dat het nog maar zo kort bestaat. Hoewel de prestaties uitstekend zijn en er nog geen beveiligingsproblemen zijn waargenomen, kost het tijd om echt vertrouwen op te bouwen.

Dat geldt ook voor het algoritme. WireGuard is niet compatibel met tried-and-tested algoritmen, zoals AES-256. In plaats daarvan maakt het gebruik van het relatief nieuwe ChaCha20. Alle indicatoren wijzen erop dat ChaCha20 zeer veilig is en potentieel zelfs sneller dan AES, maar privacybewuste gebruikers laten zich maar langzaam overtuigen van nieuwe encryptietechnologieën.

Er zijn ook zorgen over de privacy bij gebruik van de standaardconfiguratie van WireGuard. VPN-servers moeten je IP-adres tijdelijk registreren, anders werkt het protocol niet. Dat is niet vereist voor andere VPN-protocollen en het is zorgwekkend als hier niets aan wordt gedaan.

Gelukkig zijn er oplossingen voor dit probleem. NordVPN integreert WireGuard bijvoorbeeld met zijn eigen dubbele NAT-systeem om een veiliger aangepast protocol met de naam NordLynx te creëren. En Mullvad verwijdert je IP-adres na tien minuten inactiviteit.

Hieronder zie je VPN-aanbieders die WireGuard op dit moment ondersteunen:

- Astrill

- AzireVPN

- CactusVPN

- CyberGhost

- Hide.me

- IVPN

- Mullvad

- NordVPN

- PIA

- StrongVPN

- Surfshark

- TorGuard

- VPN.AC

- VyprVPN

- Windscribe

We verwachten dat dit aantal verder toeneemt naarmate WireGuard breder geaccepteerd wordt.

WireGuard wel gebruiken:

- In deze vroege fase wijst alles erop dat WireGuard net zo veilig is als OpenVPN en aanzienlijk sneller. Als je geen problemen hebt met een nieuwer protocol, raden we je WireGuard aan voor al je activiteiten.

- WireGuard is vooral goed voor gebruikers van mobiele VPN’s vanwege het lage dataverbruik.

WireGuard niet gebruiken:

- Als je bijzonder voorzichtig bent als het gaat om je privacy en veiligheid online, wil je WireGuard misschien nog wat meer tijd geven om zich te bewijzen. Pas ook op met VPN-aanbieders die geen maatregelen nemen om iets te doen aan de vereiste IP-registratie van het protocol.

- WireGuard is niet zo goed in het omzeilen van firewalls als andere VPN-protocollen omdat het alleen compatibel is met UDP. Als je censuur wilt ontwijken, zijn er misschien betere opties.

3. IKEv2/IPSec: Goed protocol voor mobiele gebruikers

VOORDELEN

- Biedt een zeer stabiele verbinding

- Levert hoge snelheden

- Compatibel met een reeks cijfers, waaronder AES-256

- Kan goed omgaan met netwerkveranderingen

- Ondersteunt Perfect Forward Secrecy

NADELEN

- Closed-source (behalve voor Linux)

- Mogelijk aangetast door de NSA

- Slecht voor het omzeilen van firewalls

SAMENVATTING: IKEv2/IPSec is een snel VPN-protocol dat een zeer stabiele verbinding biedt voor mobiele gebruikers die regelmatig wisselen tussen netwerken. Er zijn vermoedens dat het door de NSA is gehackt, maar voor regelmatig browsen raden we IKEv2 aan als een veilig en zeker protocol.

Internet Key Exchange versie 2 (IKEv2) is een VPN-protocol dat vooral populair is bij mobiele gebruikers.

Het levert zeer hoge verbindingssnelheden en gebruikt een MOBIKE-protocol om soepel van netwerk te kunnen wisselen. Dat maakt IKEv2 zeer geschikt voor gebruikers van mobiele VPN’s die vaak wisselen tussen mobiele data en wifi-netwerken.

IKEv2 is ontwikkeld door een samenwerkingsverband van Microsoft en Cisco en is een opvolger van het oorspronkelijke IKEv1.

Wat is IPSec?

IKEv2 levert zelf helemaal geen encryptie. Het richt zich op authenticatie en het creëren van een veilige VPN-tunnel. Daarom wordt IKEv2 doorgaans gecombineerd met IPSec (Internet Protocol Security) tot IKEv2/IPSec.

IPSec is een pakket beveiligingsprotocollen dat gebruikmaakt van 256-bits algoritmen, zoals AES, Camellia of ChaCha20. Nadat IKEv2 een veilige verbinding tot stand heeft gebracht tussen je apparaat en de VPN-server, versleutelt IPSec je gegevens voor hun reis door de tunnel.

IKEv2/IPSec wordt door de meeste VPN-aanbieders ondersteund, maar helaas is de codebase closed-source.

Het protocol lijkt van buitenaf gezien veilig, maar zonder de transparantie van open-source is onmogelijk na te gaan of Microsoft geen backdoors of andere beveiligingsproblemen heeft ingebouwd.

LET OP: de versies van IKEv2/IPSec voor Linux zijn open-source, en controles hebben geen ongeregeldheden in het protocol gevonden. Daarom is de closed-source aard van IKEv2 minder zorgwekkend dan bij andere closed-source protocollen, zoals SSTP.

Beveiligingsonderzoekers als Edward Snowden stelden dat IPSec tijdens de ontwikkeling opzettelijk is verzwakt. Hoewel dit niet is bevestigd, wordt algemeen vermoed dat elk VPN-protocol op basis van IPSec kan worden gekraakt door de NSA.

Er zijn geen aanwijzingen dat IKEv2/IPSec kwetsbaar is voor minder geraffineerde tegenstanders, zoals hackers of internetproviders. Het is een snel, flexibel en grotendeels veilig VPN-protocol dat goed werkt op je mobiele telefoon.

IKEv2 werkt alleen op UDP-poort 500. Dit is een poort die firewalls en wifi-beheerders eenvoudig kunnen blokkeren. Daarom is IKEv2/IPSec geen effectief VPN-protocol om censuur te omzeilen in landen als China en Rusland.

IKEv2/IPSec wel gebruiken:

- Als je een VPN gebruikt op je mobiel en regelmatig wisselt tussen wifi en mobiele data (bijv. 3G/4G).

IKEv2/IPSec niet gebruiken:

- Als je firewalls op het lokale netwerk van je school of werk wilt omzeilen of censuur wilt ontwijken in een autoritair land.

- Als je je bijzonder veel zorgen maakt om je privacy en anonimiteit. Het feit dat IKEv2 closed-source is en de mogelijke banden tussen IPSec en de NSA zijn redenen genoeg om te twijfelen aan de privacy van IKEv2/IPSec.

4. SoftEther: Goed voor het omzeilen van censuur

VOORDELEN

- Open-source

- Zeer hoge snelheden

- Compatibel met een reeks cijfers, waaronder AES-256

- Goed in het omzeilen van firewalls

NADELEN

- Pas in 2014 uitgebracht

- Vereist handmatige configuratie om veilig te zijn

- Niet standaard ondersteund op alle OS

- Compatibel met slechts enkele VPN-aanbieders

SAMENVATTING: SoftEther is een zeer snel en redelijk veilig protocol. Het is vooral goed voor het omzeilen van censuur, maar gebruikers moeten op hun hoede zijn voor de standaard configuratie-instellingen en het gebrek aan mainstream VPN-compatibiliteit.

SoftEther is een open-source VPN-protocol dat aanvankelijk werd ontwikkeld als onderdeel van een masterscriptie aan de Universiteit van Tsukuba.

SoftEther, uitgebracht in 2014, is een van de nieuwere VPN-protocollen die beschikbaar zijn. De eerste tekenen zijn dat het goede beveiliging biedt zonder in te leveren op snelheid.

SoftEther ondersteunt sterke versleutelingscodes, waaronder AES-256 en RSA-4096. Het biedt ook snelheden die aantoonbaar 13x sneller zijn dan OpenVPN.

Het is ook goed ontworpen om zware webcensuur te omzeilen. SoftEther baseert zijn encryptie- en authenticatieprotocollen op OpenSSL. Net als SSTP en OpenVPN betekent dit dat het TCP poort 433 kan gebruiken, wat erg moeilijk is voor firewalls en censuursystemen om te blokkeren.

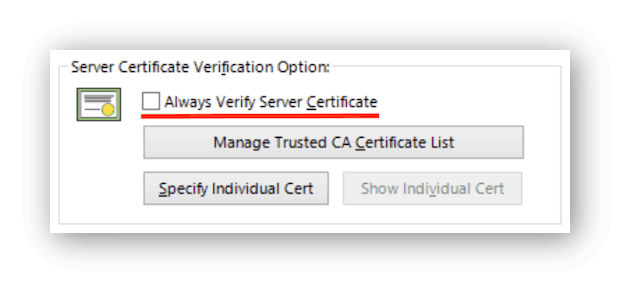

In 2018 kreeg SoftEther een 80 uur durende beveiligingsaudit die 11 beveiligingsproblemen aan het licht bracht. Deze werden in een latere update gepatcht, maar onderzoekers van de Aalto Universiteit hebben onlangs ontdekt dat SoftEther soms kwetsbaar is voor man-in-the-middle aanvallen.

Dit komt omdat de standaardconfiguratie inhoudt dat cliënten het certificaat van de server niet verifiëren. Aanvallers kunnen zich dus voordoen als een VPN-server en toegang krijgen tot gebruikersgegevens en online activiteiten.

Als je SoftEther gebruikt, zorg er dan voor dat je het vakje Always Verify Server Certificate aanvinkt in de New VPN Connection instellingen.

De standaardinstellingen van SoftEther omvatten geen verificatie van het servercertificaat

SoftEther wordt op geen enkel besturingssysteem ondersteund en slechts weinig VPN providers ondersteunen het gebruik ervan. Van degenen die we getest hebben, ondersteunen alleen Hide.me en CactusVPN het SoftEther protocol.

Wanneer gebruik je SoftEther:

- Als je VPN-aanbieder het ondersteunt, kun je SoftEther gebruiken om snel en veilig te browsen.

- Het is vooral effectief in het overwinnen van firewalls en het omzeilen van censuur.

Wanneer gebruik je SoftEther niet:

- Gebruik SoftEther pas als je ‘Always Verify Server Certificate’ hebt aangezet.

5. L2TP/IPSec: Langzaam en het gebruik niet waard

VOORDELEN

- Dubbele inkapseling biedt meer veiligheid

- Natief ondersteund op de meeste platforms

- Compatibel met een reeks cijfers, waaronder AES-256

NADELEN

- Mogelijk aangetast door de NSA

- Langzamer dan andere VPN-protocollen

- Gevoelig voor Man-in-the-Middle aanvallen

SAMENVATTING: L2TP/IPSec is een relatief traag VPN-protocol dat workarounds vereist om veilig gebruikt te kunnen worden. Zelfs dan is het eenvoudigweg niet de moeite waard. Er zal bijna altijd een veiliger en sneller VPN-protocol beschikbaar zijn.

Layer 2 Tunneling Protocol (L2TP), in 1999 ontwikkeld als opvolger van PPTP, is een eenvoudig te gebruiken protocol dat door de meeste VPN-aanbieders op de meeste apparaten wordt ondersteund.

Net als IKEv2 combineert L2TP met IPSec tot een hybride L2TP/IPSec VPN-protocol. Helaas betekent dit dat het vatbaar is voor dezelfde privacybezwaren – aangekaart door Edward Snowden – dat IPSec door de NSA in gevaar is gebracht.

Er is ook een aparte beveiligingsfout met L2TP. Dit probleem ontstaat wanneer het wordt gebruikt met een VPN-aanbieder die vooraf gedeelde sleutels gebruikt.

Als de coderingssleutels van de VPN online te downloaden zijn, kunnen aanvallers hun authenticatiegegevens vervalsen, zich voordoen als je VPN-server en je verbinding afluisteren. Dit staat bekend als een man-in-the-middle aanval.

L2TP biedt een dubbele inkapseling, die je gegevens in twee beschermingslagen verpakt. Hoewel dit de veiligheid van het protocol verbetert, vertraagt het ook aanzienlijk.

Oudere protocollen zoals L2TP kunnen ook incompatibel zijn met NAT, wat verbindingsproblemen kan veroorzaken. In dit geval zul je een VPN passthrough functie op je router moeten gebruiken om verbinding te maken met een VPN die L2TP gebruikt.

L2TP/IPSec is het langzaamste VPN-protocol op deze lijst.

Wanneer gebruik je L2TP/IPSec:

- We raden aan L2TP/IPSec helemaal niet te gebruiken.

Wanneer gebruik je L2TP/IPSec niet:

- Gebruik geen L2TP als je persoonlijke informatie prijsgeeft, bezorgd bent over toezicht door de NSA, of een VPN gebruikt die zijn encryptiesleutels publiekelijk online deelt.

6. SSTP: Closed-Source met potentiële risico’s

VOORDELEN

- Goed in het omzeilen van firewalls

- Eenvoudig te installeren op Windows

- Gebruikt sterke AES-256 encryptie

NADELEN

- Closed-source

- Kan gevoelig zijn voor Man-in-the-Middle-aanvallen

- Verontrustende banden met de NSA

SAMENVATTING: SSTP is een goed VPN-protocol wat betreft prestaties: het is redelijk snel en zeer effectief in het omzeilen van censuur. Het heeft echter enkele opmerkelijke privacy- en veiligheidsproblemen. Om deze redenen moet u het gebruik van SSTP voor gevoelig verkeer zoveel mogelijk vermijden.

Secure Socket Tunneling Protocol (SSTP) is een propriëtair protocol van Microsoft. Het is closed-source, dus details over de implementatie ervan zijn onduidelijk.

We weten wel dat SSTP is gebaseerd op de SSL/TLS-coderingsnormen.

Dit is goed omdat het SSTP in staat stelt TCP-poort 443 te gebruiken. Dit is de poort waar al het reguliere HTTPS-verkeer doorheen stroomt, waardoor het voor firewalls zeer moeilijk te blokkeren is.

Daardoor is SSTP een effectief VPN-protocol om te gebruiken als u censuur, zoals de Great Firewall van China, probeert te omzeilen.

Aan de andere kant is SSL 3.0 kwetsbaar voor een bepaalde man-in-the-middle aanval die bekend staat als POODLE. Het is niet bevestigd of SSTP ook door deze kwetsbaarheid wordt getroffen, maar volgens ons is het het risico niet waard.

Dan is er nog de kwestie van Microsofts vroegere samenwerking met de NSA. Aangezien het een closed-source protocol van Microsoft is, zou het zomaar kunnen dat de NSA er een backdoor in heeft gebouwd.

Wanneer SSTP gebruiken:

- Als je probeert firewalls van school, werk of overheid te omzeilen, en er is geen beter protocol beschikbaar.

Wanneer SSTP niet gebruiken:

- Gezien de mogelijkheid van een POODLE aanval en/of NSA surveillance, gebruik SSTP niet voor activiteiten waarbij je privacy, veiligheid of anonimiteit van het grootste belang is.

7. PPTP: Verouderd en onveilig

VOORDELEN

- Zeer hoge snelheden

- Volledig ondersteund op bijna alle platforms

- Gemakkelijk in te stellen

NADELEN

- Bekende beveiligingsproblemen

- Niet compatibel met 256-bit encryptiesleutels

- Omzeilt geen censuur

- Is naar verluidt gekraakt door de NSA

- Ineffectief als privacy hulpmiddel

SAMENVATTING: PPTP is snel omdat het je gegevens niet beschermt of beveiligt. Als je PPTP gebruikt om je VPN-tunnel te maken, wordt je verkeer makkelijk blootgesteld aan afluisteraars en is het onwaarschijnlijk dat je geografische beperkingen kunt opheffen of firewalls kunt omzeilen.

Point-to-Point Tunneling Protocol (PPTP) was het oorspronkelijke VPN-protocol. Ontwikkeld door Microsoft ingenieur Gurdeep Singh-Pall in 1996, betekende het de geboorte van de VPN technologie.

Tegenwoordig is PPTP verouderd en volkomen onveilig om in een consumenten-VPN te gebruiken.

Wij raden het gebruik van PPTP af, tenzij het absoluut noodzakelijk is. Het is verouderd als privacy- en beveiligingsmiddel.

PPTP levert wel snelle snelheden, maar dat komt deels omdat de sterkste versleutelingssleutel die het kan gebruiken 128-bit is. Het is niet compatibel met het militaire AES-256 cijfer dat de veiligste VPN’s gebruiken.

Het protocol ruilt snelheid in voor veiligheid op een manier die het verschillende bekende kwetsbaarheden geeft. Er is bijvoorbeeld aangetoond dat een ervaren aanvaller een met PPTP versleutelde VPN-verbinding binnen enkele minuten kan kraken.

De NSA heeft naar verluidt ook gebruik gemaakt van de onveiligheid van PPTP om grote hoeveelheden gegevens van VPN-gebruikers te verzamelen.

Hoewel het soms nog gebruikt wordt binnen zakelijke VPN netwerken, moet je het gebruik van PPTP voor je persoonlijke VPN beslist vermijden. Sommige VPN providers hebben er zelfs voor gekozen om PPTP helemaal niet meer te ondersteunen vanwege de kwetsbaarheden.

Wanneer PPTP gebruiken:

- We raden het gebruik van PPTP volledig af. De enige uitzondering is misschien als je alleen op zoek bent naar snelle snelheden en niets geeft om privacy of veiligheid.

Wanneer PPTP niet gebruiken:

- Het is vooral belangrijk dat je PPTP nooit gebruikt voor activiteiten met gevoelige informatie, zoals bankgegevens of wachtwoorden.

Bedrijfseigen VPN-protocollen

Een aantal VPN-aanbieders bieden niet alleen de bovengenoemde protocollen aan. Velen maken ook hun eigen protocollen.

Het gebruik van een bedrijfseigen VPN-protocol heeft zowel voor- als nadelen. Het belangrijkste positieve is dat het waarschijnlijk sneller is dan de andere aangeboden opties.

Na het besteden van tijd en geld aan het maken van een nieuw protocol is het logisch dat een VPN-aanbieder zijn beste servers en infrastructuur inzet om het zo snel mogelijk te maken. Providers zullen vaak beweren dat het ook veiliger is.

Aan de andere kant zijn deze protocollen meestal bijna geheel ondoorzichtig.

Open-source protocollen zoals OpenVPN zijn door duizenden mensen bestudeerd om er zeker van te zijn dat ze veilig zijn en precies doen wat ze beloven. Bedrijfseigen VPN-protocollen zijn meestal closed-source, dus het is heel moeilijk om precies te zeggen wat er achter de schermen gebeurt.

Het aantal VPN-providers dat een bedrijfseigen VPN-protocol gebruikt is klein, maar groeit geleidelijk. Hier zijn enkele belangrijke om op te letten:

- Astrill – OpenWeb en StealthVPN

- ExpressVPN – Lightway

- Hotspot Shield – Hydra

- Hidester – CamoVPN

- NordVPN – NordLynx

- VPN Unlimited – KeepSolid Wise

- VyprVPN – Chameleon

- X-VPN – Protocol X

Wat is het beste VPN-protocol?

Welk VPN-protocol je het beste kunt gebruiken hangt af van de reden waarom je een VPN nodig hebt en de eigenschappen die je het belangrijkst vindt.

In de onderstaande tabel vind je een beknopte vergelijking van de verschillende protocollen:

| Protocol | Encryptie | Snelheid | Betrouwbaarheid | Zwakke punten |

|---|---|---|---|---|

| OpenVPN TCP | 256-bits | Gematigd | Zeer hoog | Onbekend |

| OpenVPN UDP | 256-bits | Snel | Hoog | Onbekend |

| PPTP | 128-bits | Zeer snel | Gematigd | Bekend |

| L2TP/IPSec | 256-bits | Gematigd | Gematigd | Verdacht |

| SSTP | 256-bits | Snel | Zeer hoog | Verdacht |

| SoftEther | 256-bits | Zeer snel | Zeer hoog | Oplossing nodig |

| IKEv2/IPSec | 256-bits | Zeer snel | Hoog | Verdacht |

| WireGuard | 256-bits | Zeer snel | Hoog | Onbekend |

OpenVPN is het veiligste VPN-protocol dat er is. Het is het beste protocol om te gebruiken als privacy en veiligheid cruciaal zijn en je het niet erg vindt om enige vermindering van de snelheid en flexibiliteit op de koop toe te nemen.

Gebruik OpenVPN bijvoorbeeld om toegang te krijgen tot het vrije internet vanuit staten met strenge censuur of voor het downloaden van torrents.

Als OpenVPN niet beschikbaar is, is ook SoftEther een goede optie om censuur te omzeilen.

WireGuard is het snelste VPN-protocol dat we hebben gezien. Het lijkt ook uiterst veilig te zijn, maar omdat het nog maar zo kort bestaat, geven we toch de voorkeur aan OpenVPN voor zeer gevoelige taken. Gebruik WireGuard voor alle activiteiten waarbij snelheid van groot belang is, zoals gamen en streamen.

WireGuard is ook het meest data-efficiënte VPN-protocol. Als je een VPN gebruikt op je mobiele telefoon en je zorgen maakt over het dataverbruik, kies dan voor WireGuard. Dat beperkt je dataverbruik tot het minimum.

Ook IKEv2 is een goed protocol voor gebruikers van mobiele VPN’s. Dankzij het MOBIKE-protocol is IKEv2 als een van de beste in staat om te reageren op frequente en plotselinge netwerkwisselingen (bijvoorbeeld tussen wifi en mobiele data).

Het dataverbruik van IKEv2 is niet zo laag als dat van WireGuard, maar het is nog altijd veel efficiënter dan VPN-protocollen als OpenVPN.

Een VPN-protocol kiezen

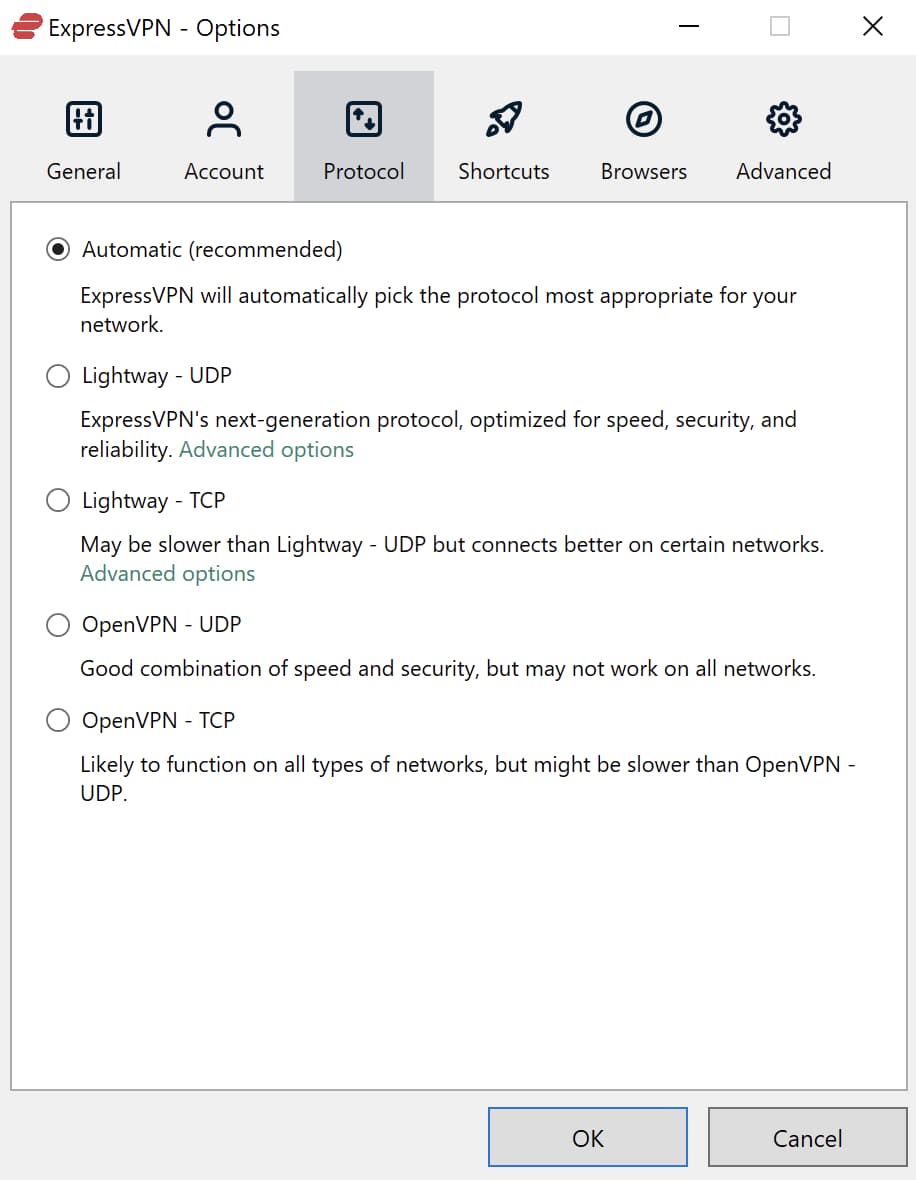

Bij de meeste VPN-aanbieders kun je van VPN-protocol wisselen in het instellingenmenu van de app.

Open in dat geval het instellingenmenu en selecteer het VPN-protocol dat je wilt gebruiken.

De instellingen van ExpressVPN.

Als het in de app van je VPN niet mogelijk is om een protocol te selecteren, kun je misschien alternatieve protocollen installeren via handmatige configuratie.

NordVPN is een voorbeeld van een VPN-aanbieder die draait op OpenVPN, maar ook handmatige installatie van IKEv2 toestaat.

Als je VPN-aanbieder de configuratie van alternatieve protocollen ondersteunt, volg dan zorgvuldig de instructies op de website.

Denk eraan dat zelfs een VPN die de veiligste protocollen en algoritmen gebruikt, toch je persoonlijke gegevens op andere manieren in gevaar kan brengen.

Lees voor meer informatie onze gids over het registratiebeleid van VPN’s of bekijk ons onderzoek Welke VPN’s hebben lekken?