Siamo indipendenti ma possiamo ricevere commissioni se acquisti una VPN tramite certi link.

I quattro principali tipi di VPN

In questa guida

I servizi di rete privata virtuale (VPN) si possono suddividere in quattro tipi principali: personale, di accesso remoto, mobili e site-to-site. In questa guida spieghiamo come funziona e quando si deve utilizzare ciascun tipo di VPN.

Una VPN è un servizio che crea un tunnel privato all’interno di una connessione pubblica (ad esempio, Internet). Il software VPN consente agli utenti di inviare e ricevere dati in modo sicuro.

Le VPN utilizzano diversi tipi di protocolli VPN per crittografare le connessioni Web e renderle private. Inoltre, esistono diverse versioni del software VPN.

I quattro tipi principali di VPN sono:

- VPN di accesso remoto

- VPN personali

- VPN mobili

- VPN site-to-site

I siti Web che recensiscono le VPN si occupano principalmente delle VPN personali. Queste vengono utilizzate per creare connessioni sicure e private a Internet, nonché per aggirare i Firewall e le restrizioni geografiche imposte a Internet.

Le aziende invece utilizzano una VPN di accesso remoto, che consente ai dipendenti di accedere alla rete privata dell’azienda quando sono in viaggio o lavorano da casa.

Se il dipendente non dispone di una connessione Internet stabile o costante, è possibile invece utilizzare una VPN mobile.

Infine, quando più sedi di un’azienda o più aziende devono connettersi a una singola rete privata (non solo a un singolo dipendente), le aziende dovranno utilizzare una VPN site-to-site.

Di seguito è riportato un confronto tra i quattro tipi principali di VPN:

| VPN di accesso remoto | VPN personale | VPN mobile | VPN site-to-Site | |

|---|---|---|---|---|

| Chi si connette a cosa? | L’utente si connette a una rete privata. | L’utente di connette a Internet mediante un server di terzi. | L’utente si connette a una rete privata. | La rete di connette a un’altra rete. |

| È necessario installare un software? | Gli utenti in genere devono installare un software sul dispositivo o configurare il sistema operativo. | Gli utenti installano il software della VPN sul proprio dispositivo. | Gli utenti in genere devono installare un software sul dispositivo o configurare il sistema operativo. | Gli utenti non devono eseguire alcun software aggiuntivo. |

| In genere si utilizza per | Connettersi alla rete aziendale o a qualsiasi altra rete privata da casa o da un’altra postazione remota. | Proteggere la privacy e aggirare le restrizioni geografiche online. | Ottenere una connessione costante a una rete privata quando si utilizza una connessione Internet instabile. | Unire due o più reti per creare una singola rete combinata. |

In questa guida, verrà illustrato nel dettaglio ciascuno di questi tipi di VPN personali e aziendali. Illustreremo come funzionano, per cosa si utilizzano e forniremo esempi di prodotti in ogni categoria

Perché fidarsi di noi?

Siamo completamente indipendenti e recensiamo VPN dal 2016. Le nostre opinioni sono basate sui risultati dei nostri test e non sono influenzate da incentivi finanziari. Scopri chi siamo e come testiamo le VPN.

| VPN testate | 62 |

| Ore totali di test | più di 30.000 |

| Anni di esperienza combinata | più di 50 |

VPN di accesso remoto

Una VPN di accesso remoto consente di utilizzare Internet per connettersi a una rete privata, ad esempio la rete aziendale.

La connessione a Internet non è sufficientemente attendibile per la comunicazione. La crittografia della VPN viene utilizzata per mantenere i dati privati e protetti durante il trasferimento da e verso la rete privata.

NOTA: le VPN di accesso remoto sono talvolta definite VPN basate su client o VPN client-to-server.

Quando utilizzare una VPN di accesso remoto

È possibile utilizzare una VPN di accesso remoto in diversi modi, ad esempio:

- Chi viaggia per lavoro può utilizzare una VPN di accesso remoto per connettersi alla rete della propria azienda dal WiFi dalla hall dell’hotel. Può accedere a tutti gli stessi file e software che avrebbe a disposizione in ufficio. La VPN protegge inoltre i dati da chiunque tenti di spiare sul WiFi pubblico.

- Chi lavora da casa può utilizzare una VPN di accesso remoto per accedere alla rete aziendale dalla propria abitazione. Il suo computer funziona come se fosse collegato alla rete aziendale dell’ufficio e i dati restano protetti mentre passano attraverso l’Internet pubblico.

CONSIGLIO DEGLI ESPERTI: sebbene le VPN di accesso remoto rimangano utili, l’archiviazione sul cloud è un’alternativa molto diffusa per consentire alle persone di accedere ai file da remoto. I servizi di archiviazione sul cloud (come Dropbox) utilizzano una connessione crittografata del browser per proteggere i dati e sono molto più semplici da configurare rispetto a una VPN.

Funzionamento delle VPN di accesso remoto

Per utilizzare una VPN di accesso remoto sul proprio dispositivo, in genere è necessario installare il software client o configurare il sistema operativo del dispositivo per la connessione alla VPN. È inoltre necessario che all’altra estremità della connessione di rete sia presente un server VPN.

Possono essere presenti molti dispositivi client, poiché al server VPN possono connettersi molti utenti diversi. Il software client e il server VPN gestiscono la connessione VPN tra tali utenti.

Ecco come funziona:

- In primo luogo, il server VPN verifica che l’utente sia autorizzato ad accedere alla rete.Questo può richiedere da parte dell’utente l’immissione di una password o l’utilizzo dei dati biometrici, ad esempio un’impronta digitale, per identificarsi. In alcune soluzioni, possono essere utilizzati i certificati di protezione per autenticare automaticamente l’utente in background, consentendo una connessione più veloce. Questa opzione è particolarmente utile quando l’utente deve connettersi a più server VPN, ad esempio per accedere a reti di sedi diverse.

- Una volta autenticato l’utente, il client e il server stabiliscono un tunnel crittografato tra loro. Questo è un Wrapper di crittografia che protegge il traffico che passa su Internet. Per configurare il tunnel di crittografia è possibile utilizzare numerosi protocolli VPN: IPSec e SSL sono due protocolli che vengono utilizzati spesso.

- L’utente a questo punto può accedere alle risorse tramite il server VPN.In tal modo l’utente riesce ad accedere alla rete interna di un’azienda per utilizzare file o software.

Esempi di VPN di accesso remoto

Alcuni esempi di VPN di accesso remoto per le aziende sono:

- Access Server by OpenVPN, gratuito per un massimo di due connessioni VPN simultanee.

- Cisco AnyConnect, che si integra con le soluzioni di sicurezza aziendale Cisco.

- Soluzioni Next-Gen Secure VPN di Perimeter 81.

NOTA: questo tipo di VPN viene in genere concesso in licenza in base al numero di utenti simultanei che devono accedere alla VPN.

Servizi VPN personali

Un servizio di VPN personale consente di connettersi a un server VPN, che funge da intermediario tra il dispositivo e i servizi online a cui si desidera accedere.

La VPN personale crittografa la connessione, nasconde l’identità online dell’utente e consente di simulare la propria posizione geografica.

Una VPN personale differisce da una VPN di accesso remoto in quanto non consente l’accesso a una rete privata.

Una VPN personale, invece, opera fornendo l’accesso all’Internet pubblico, ma su una connessione crittografata.

Quando utilizzare una VPN personale

I buoni motivi per utilizzare una VPN personale sono molti e diversi. Alcuni dei più comuni sono:

- Vedere in streaming film e programmi TV non disponibili nella propria area geografica. Ad esempio, è possibile connettersi a un server VPN negli Stati Uniti e accedere a Netflix USA, una delle più grandi librerie di contenuti di Netflix.

- Eludere la censura e la sorveglianza negli stati autoritari, come la Cina e gli Emirati Arabi Uniti. La VPN consente di accedere a contenuti bloccati da firewall nazionali e nasconde il traffico Web dai sistemi di sorveglianza dello stato.

- Proteggere la propria privacy online impedendo al provider di servizi Internet (ISP), ai governi, agli hacker e a chiunque altro voglia spiare le attività online. Gli ISP a volte rallentano (Throttling) la connessione quando rilevano che si sta giocando online o guardando film in streaming. L’utilizzo di una VPN impedisce loro di sapere cosa si sta facendo online e ti protegge da terze parti che spiano il tuo telefono.

Per un elenco più esaustivo, consultare la nostra guida Per che cosa si usano le VPN?.

Come funziona una VPN personale

Ecco come funziona:

- Installare il software fornito dal provider di servizi VPN sul dispositivo.Le applicazioni delle VPN personali sono disponibili per tutti i tipi di dispositivi, inclusi gli smartphone. In alternativa, è possibile installare il software VPN sul router per proteggere tutti i dispositivi che si connettono.

- Connettersi a un server disponibile sulla rete del provider di servizi VPN. Le VPN personali tendono a disporre di reti di server molto estese tra cui scegliere. Se si desidera solo proteggere la propria privacy, connettersi a un server locale per ottenere velocità più elevate. Per sbloccare lo streaming di contenuti, scegliere un server del paese in cui tale contenuto è accessibile.

- Navigare su Internet come al solito.Durante la connessione alla VPN, tutto il traffico Internet passa attraverso il server del provider di servizi. La connessione è crittografata, l’indirizzo IP è nascosto ed è possibile accedere ai contenuti con restrizioni geografiche di altri paesi.

CONSIGLIO DEGLI ESPERTI: sono disponibili molti protocolli per la crittografia della connessione. Uno dei protocolli più diffusi e sicuri è OpenVPN. I protocolli emergenti come WireGuard e il protocollo Lightway proprietario di ExpressVPN possono risultare più veloci e funzionano bene.

Evitare di utilizzare PPTP (che è facilmente hackerabile), L2TP/IPSec (che può essere violato dall’NSA) e SSTP (che è vulnerabile agli attacchi).

Esempi di servizi VPN personali

Abbiamo testato centinaia di VPN personali fin dal 2016. A oggi, le nostre reti VPN con le valutazioni migliori sono:

- ExpressVPN

- NordVPN

- Private Internet Access

- Surfshark

- IPVanish

NOTE: le VPN personali vengono in genere vendute in abbonamento, con sconti disponibili quando si paga in anticipo per un anno o più. È inoltre disponibile un numero limitato di servizi VPN gratuiti sicuri da utilizzare.

VPN mobili

Mentre le VPN di accesso remoto consentono di connettersi a una rete locale da qualsiasi luogo, si presuppone che l’utente resti fisso in un’unica posizione. Se l’utente si disconnette, il tunnel IP si chiude.

Una VPN mobile è un’opzione migliore rispetto a una VPN di accesso remoto quando è improbabile che l’utente disponga di una connessione stabile, sulla stessa rete, per l’intera sessione.

Con una VPN mobile, la connessione VPN persiste anche quando l’utente passa da una rete WiFi o cellulare a un’altra, perde la connettività o spegne il dispositivo per un po’ di tempo.

NOTA: una VPN mobile può essere utilizzata con qualsiasi dispositivo e qualsiasi connessione: non deve essere necessariamente un telefono cellulare su una rete mobile.

Quando utilizzare una VPN mobile

Le VPN mobili tendono a essere utilizzate per garantire una disponibilità costante per i lavoratori mobili o per la comodità di disporre di una VPN che tolleri i cambiamenti delle condizioni di connessione. Ad esempio:

- I vigili del fuoco e gli agenti di polizia possono utilizzare una VPN mobile per restare connessi ad applicazioni quali database di registrazione dei veicoli, localizzazione automatica dei veicoli e operazioni assistite da computer, anche quando sono in movimento.

- I professionisti che lavorano da casa in un’area con scarsa connettività potrebbero utilizzare una VPN mobile per mantenere costante l’accesso VPN all’ufficio tutto il giorno, anche quando la connessione viene persa.

Come funziona una VPN mobile?

Ecco come funziona:

- L’utente si connette alla VPN e viene autenticato.Le opzioni di autenticazione possono prevedere l’uso di password, token fisici come smart card o dispositivi biometrici come gli scanner di impronte digitali. In alcuni casi, è possibile utilizzare un certificato in modo che l’autenticazione avvenga automaticamente in background.

- Il tunnel VPN viene stabilito tra il dispositivo dell’utente e il server.In una VPN di accesso remoto, il tunnel VPN si connette all’indirizzo IP fisico del dispositivo, legato alla connessione Internet. In una VPN mobile, il tunnel VPN si connette a un indirizzo IP logico, legato al dispositivo, quindi è indipendente dalla connessione Internet.

- La connessione VPN persiste quando l’utente passa da una rete all’altra.Se l’utente si sposta, potrebbe passare da una rete all’altra (ad esempio, tra reti cellulari o WiFi diverse). L’indirizzo IP fisico può cambiare, ma l’indirizzo IP logico utilizzato dal tunnel VPN rimane lo stesso. La connessione di rete virtuale rimane intatta e l’utente può continuare a lavorare senza problemi finché dispone di una connessione.Se il dispositivo viene spento per preservare la durata della batteria, la connessione VPN sarà ancora disponibile quando il dispositivo viene riacceso.

Esempi di VPN mobile

Alcuni esempi di VPN mobile sono:

- Bittium SafeMove Mobile VPN: connette automaticamente gli utenti e offre un roaming uniforme e senza interruzioni.

- Software Radio IP: consente di utilizzare le VPN mobili su qualsiasi tecnologia di rete wireless.

NOTA: molte VPN personali offrono versioni mobili del loro servizio che è possibile scaricare sul proprio cellulare. Queste non sono equivalgono a una VPN mobile. Le VPN mobili sono in genere una forma di VPN aziendale, utilizzata dai dipendenti per accedere alla rete aziendale.

VPN site-to-Site

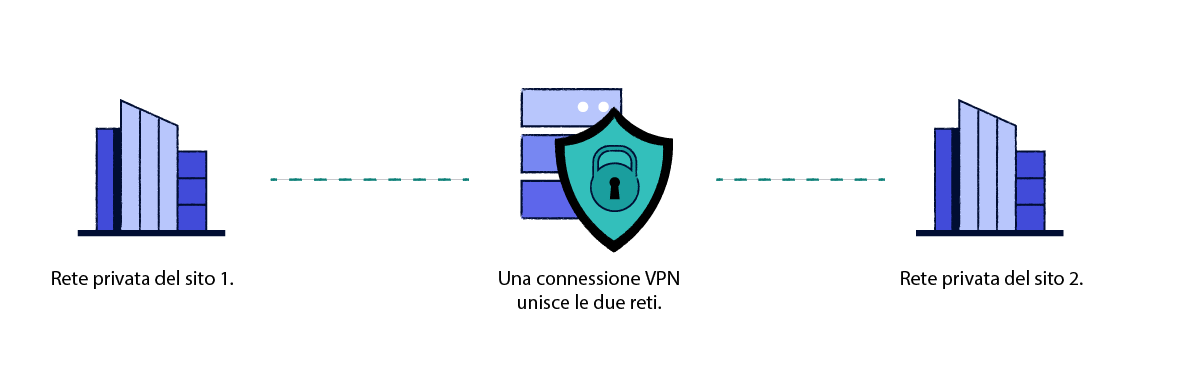

Mentre una VPN di accesso remoto è progettata per consentire ai singoli utenti di connettersi a una rete e utilizzarne le risorse, una VPN site-to-site unisce due reti dislocate in siti diversi.

Se un’azienda dispone di due uffici, ad esempio uno sulla costa orientale e uno sulla costa occidentale, è possibile utilizzare una VPN site-to-site per unirli in un’unica rete.

È possibile utilizzare tecnologie diverse per implementare una VPN site-to-site. Alcune di queste sono IPsec, Dynamic Multipoint VPN (DMVPN) e L3VPN.

NOTA: le VPN site-to-site sono talvolta definite anche come VPN network-based.

Quando utilizzare una VPN site-to-Site

A seconda di chi possiede le reti a cui ci si connette, esistono generalmente due diverse forme di VPN site-to-site:

- VPN basata su Intranet: quando le reti connesse appartengono a una singola azienda, la VPN combinata viene definita VPN basata su Intranet e consente a un’azienda di stabilire una singola rete WAN (Wide Area Network) che si estende su due o più uffici. Gli utenti dell’azienda possono accedere alle risorse dalle altre sedi in modo semplice, come se si trovassero presso la propria sede.

- VPN basata su Extranet: quando le reti connesse appartengono a società diverse, la VPN combinata viene definita VPN basata su Extranet. Una rete VPN extranet viene utilizzata, ad esempio, quando un’azienda desidera connettersi alla rete del proprio fornitore, in modo da poter effettuare scambi commerciali in modo più efficiente.

CONSIGLIO DEGLI ESPERTI: è possibile combinare una VPN site-to-site e una VPN di accesso remoto. Ad esempio, è possibile utilizzare una VPN site-to-site per creare un’unica rete che copra gli uffici dell’azienda in tutto il mondo, quindi creare una VPN di accesso remoto per fornire l’accesso a tale rete a tutti i dipendenti che lavorano da casa.

Come funzionano una VPN site-to-Site

È possibile implementare una VPN site-to-site in tre modi principali:

- Utilizzando un tunnel IPsec

- Utilizzando una Dynamic MultiPoint VPN (DMVPN)

- Utilizzando una VPN Layer 3 (L3VPN)

Tunnel IPsec

È possibile utilizzare un tunnel IPSec per unire le sedi, nello stesso modo in cui si connettono le persone a una rete privata nel caso delle VPN di accesso remoto.

In questo caso, tuttavia, la VPN viene implementata dai router installati presso le due o più sedi che si connettono tra loro. Per questo motivo, a volte viene anche chiamata VPN router-to-router.

Mentre una VPN di accesso remoto crea un tunnel per un dispositivo che si connette alla rete privata, con una VPN site-to-site, il tunnel IPsec crittografa il traffico tra le reti connesse. Questa funzione può assumere due forme:

- Un tunnel IPSec basato sul routing consente tutto il traffico tra le reti. Equivale a collegare le reti con un cavo.

- Un tunnel IPsec basato su criteri definisce le regole che stabiliscono quale traffico è consentito e quali reti IP possono comunicare con le altre reti IP.

I tunnel IPSec si possono creare utilizzando la maggior parte dei firewall e dei router di rete.

Dynamic MultiPoint VPN (DMVPN)

Il problema dei tunnel IPSec è che IPsec connette due punti l’uno all’altro. In una rete site-to-site, ad esempio, è possibile utilizzare IPsec per collegare due router tra loro.

Questo comportamento non si adatta bene alle grandi aziende con migliaia di siti, dove potrebbero essere necessarie migliaia di connessioni.

La tecnologia Dynamic Multipoint VPN (DMVPN) di Cisco offre una soluzione. Consente infatti ai siti di connettersi al router hub DMVPN utilizzando indirizzi IP dinamici.

L’architettura di rete è un design hub-and-spoke, che riflette il fatto che la maggior parte del traffico passa tra i siti delle filiali (spoke) e la sede principale (hub), piuttosto che tra una filiale e l’altra.

Detto questo, è ancora possibile che i siti delle filiali si connettano tra loro utilizzando una DMVPN. È necessaria solo una piccola configurazione aggiuntiva.

NOTA: per una DMVPN è necessari utilizzare i router Cisco. Ecco una guida completa alla progettazione di un’architettura DMVPN..

VPN Layer 3 (L3VPN) basata su MPLS

Gli approcci IPsec e DMVPN si basano entrambi su Internet, il che significa che non possono offrire prestazioni uniformi o garantite.

Invece le VPN basate su MPLS (Multi-Protocol Label Switched) Layer 3 possono offrire una qualità di servizio garantita, con una connettività globale. Questo perché MPLS è un modo per instradare pacchetti su una rete attraverso qualsiasi mezzo di trasporto (come fibra, satellite o microonde) e qualsiasi protocollo.

I provider di servizi possono quindi utilizzare MPLS per creare una VPN Layer 3. Con “Layer 3” si fa riferimento al modello di rete OSI, che utilizza più livelli per spiegare come le comunicazioni vengono convertite tra segnali elettrici, radio o ottici in dati dell’applicazione. Per Layer 3 si intende che la VPN viene creata nel cosiddetto “livello di rete”.

Mentre alcune grandi aziende potrebbero ricorrere alla configurazione delle proprie VPN MPLS, in genere queste vengono create dai provider di servizi di comunicazione.

Il provider di servizi può creare una rete virtuale separata per ciascun cliente e rivenderla quindi come WAN (Wide Area Network). Le reti virtuali sono isolate l’una dall’altra, anche se possono condividere alcune delle stesse risorse di rete fisiche.

Se si è acquistato un servizio WAN da un provider di servizi di comunicazione, è possibile che si stia utilizzando senza saperlo una L3VPN MPLS.

Con una VPN MPLS è possibile assegnare priorità a determinati tipi di traffico ad alta priorità, ad esempio al traffico vocale, per garantire una migliore qualità del servizio. Anche l’instradamento sulla rete può essere controllato con precisione, per garantire prestazioni coerenti e ottimizzate.

I servizi WAN privati sono costosi, quindi le aziende oggi tendono a sostituire i servizi MPLS con le VPN basate su Internet, più economiche. Le eccezioni principali riguardano le situazioni in cui la latenza è fondamentale, ad esempio nelle applicazioni che rilevano guasti e interruzioni della rete elettrica.

NOTA: le L3VPN sono anche note come Virtual Private Routed Network (VPRN).

Esempi di VPN site-to-Site

Alcuni esempi dei diversi tipi di VPN site-to-site sono:

- Access Server by OpenVPN, si può utilizzare per creare una VPN site-to-site.

- Dynamic Multi Point VPN (DMVPN) di Cisco, descritta in maggior dettaglio qui.

- Nokia fornisce le istruzioni per configurare un servizio VPRN (L3VPN).